أوريك لوسون | GettyImages

أعلن الباحثون يوم الأربعاء عن اكتشاف رئيسي للأمن السيبراني – أول مثيل معروف في العالم للبرامج الضارة الواقعية التي يمكنها اختراق عملية تمهيد الكمبيوتر حتى عند تمكين التمهيد الآمن وغيره من وسائل الحماية المتقدمة وتشغيلها على إصدارات محدثة بالكامل من Windows.

يُطلق على البرنامج الضار اسم BlackLotus ، وهو ما يُعرف باسم مجموعة التمهيد UEFI. تصيب هذه الأجزاء المعقدة من البرامج الضارة UEFI – وهي اختصار لـ Unified Extensible Firmware Interface – وهي سلسلة منخفضة المستوى ومعقدة من البرامج الثابتة المسؤولة عن تمهيد كل كمبيوتر حديث تقريبًا. باعتبارها الآلية التي تربط البرامج الثابتة لجهاز الكمبيوتر بنظام التشغيل الخاص به ، فإن UEFI هو نظام تشغيل في حد ذاته. إنه موجود في شريحة تخزين فلاش متصلة بـ SPI ملحومة باللوحة الأم للكمبيوتر ، مما يجعل من الصعب فحصه أو تصحيحه.

نظرًا لأن UEFI هو أول شيء يتم تشغيله عند تشغيل الكمبيوتر ، فإنه يؤثر على نظام التشغيل وتطبيقات الأمان وجميع البرامج الأخرى التالية. هذه السمات تجعل UEFI المكان المثالي لتشغيل البرامج الضارة. عند النجاح ، تقوم مجموعات تمهيد UEFI بتعطيل آليات أمان نظام التشغيل والتأكد من بقاء الكمبيوتر مصابًا ببرامج ضارة متخفية تعمل في وضع kernel أو وضع المستخدم ، حتى بعد إعادة تثبيت نظام التشغيل أو استبدال محرك الأقراص الثابتة.

على الرغم من جاذبية تهديد الجهات الفاعلة لتثبيت برامج ضارة غير مرئية وغير قابلة للإزالة تقريبًا ولها وصول على مستوى النواة ، فهناك عدد قليل من العقبات الهائلة التي تقف في طريقهم. أحدها هو مطلب قيامهم أولاً باختراق الجهاز والحصول على حقوق مسؤول النظام ، إما عن طريق استغلال واحدة أو أكثر من نقاط الضعف في نظام التشغيل أو التطبيقات أو عن طريق خداع المستخدم لتثبيت برنامج طروادة. فقط بعد مسح هذا الشريط المرتفع ، يمكن لممثل التهديد محاولة تثبيت bootkit.

الشيء الثاني الذي يقف في طريق هجمات UEFI هو UEFI Secure Boot ، وهو معيار على مستوى الصناعة يستخدم توقيعات مشفرة لضمان أن كل جزء من البرامج المستخدمة أثناء بدء التشغيل موثوق به من قبل الشركة المصنعة للكمبيوتر. تم تصميم Secure Boot لإنشاء سلسلة من الثقة تمنع المهاجمين من استبدال البرامج الثابتة المخصصة للإقلاع ببرامج ثابتة ضارة. إذا لم يتم التعرف على ارتباط برنامج ثابت واحد في هذه السلسلة ، فسيمنع التمهيد الآمن الجهاز من بدء التشغيل.

بينما وجد الباحثون ثغرات أمنية في التمهيد الآمن في الماضي ، لم يكن هناك ما يشير إلى أن الجهات الفاعلة في التهديد تمكنت من تجاوز الحماية في السنوات الـ 12 التي كانت موجودة فيها. الى الآن.

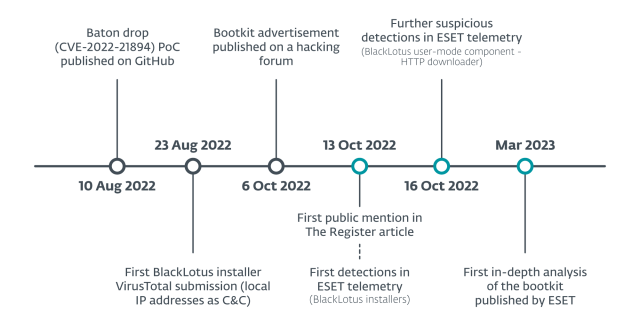

يوم الأربعاء ، قدم باحثون في شركة ESET للأمان تحليلًا عميقًا لأول مجموعة تمهيد UEFI في العالم تتجاوز التمهيد الآمن على أنظمة UEFI المحدثة بالكامل والتي تعمل بإصدارات محدثة بالكامل من Windows 10 و 11. بينما لا توجد سلاسل أو من المؤشرات الأخرى التي تظهر بشكل مباشر اسم المبدعين أو bootkit ، خلص باحثو ESET إلى أنه من شبه المؤكد أنه يتوافق مع مجموعة Bootkit ، المعروفة باسم BlackLotus ، والتي تم الإعلان عنها في منتديات الجرائم الإلكترونية السرية منذ العام الماضي. السعر: 5000 دولار و 200 دولار بعد ذلك للتحديثات.

إسيت

لهزيمة التمهيد الآمن ، يستغل bootkit CVE-2022-21894 ، وهي ثغرة أمنية في جميع الإصدارات المدعومة من Windows والتي قامت Microsoft بتصحيحها في يناير 2022. يمكن استغلال عيب تلف الذاكرة ، الذي يشار إليه باسم Baton Drop من قبل الباحثين الذين اكتشفوه ، من أجل إزالة وظائف التمهيد الآمن من تسلسل التمهيد أثناء بدء التشغيل. يمكن للمهاجمين أيضًا إساءة استخدام الثغرة في الحصول على مفاتيح BitLocker ، وهي إحدى ميزات Windows لتشفير محركات الأقراص الثابتة.

أثبتت CVE-2022-21894 أنها ذات قيمة خاصة لمنشئي BlackLotus. على الرغم من قيام Microsoft بإصدار برامج مصححة جديدة ، لم تتم إضافة الثنائيات الموقعة المعرضة للخطر إلى قائمة إبطال UEFI التي تحدد ملفات التمهيد التي لم يعد ينبغي الوثوق بها. لم تشرح Microsoft السبب ، ولكن من المحتمل أن يكون لها علاقة بالمئات من برامج تحميل الإقلاع الضعيفة التي لا تزال قيد الاستخدام اليوم. إذا تم إبطال هذه الثنائيات الموقعة ، فلن تعمل ملايين الأجهزة بعد الآن. نتيجة لذلك ، تظل الأجهزة المحدثة بالكامل عرضة للخطر لأن المهاجمين يمكنهم ببساطة استبدال البرامج المصححة بالبرامج القديمة المعرضة للخطر.