GettyImages

يُنظر إلى Emotet botnet على نطاق واسع على أنه أحد أكبر التهديدات على الإنترنت ، وقد عاد بعد توقف دام شهورًا – ولديه بعض الحيل الجديدة.

في الأسبوع الماضي ، ظهر Emotet لأول مرة هذا العام بعد توقف دام أربعة أشهر. عاد مع نشاط علامته التجارية – موجة من رسائل البريد العشوائي الضارة التي يبدو أنها واردة من جهة اتصال معروفة ، تخاطب المستلم بالاسم ، ويبدو أنها ترد على سلسلة رسائل بريد إلكتروني موجودة. عندما عاد Emotet من فترات الراحة السابقة ، فقد جلب تقنيات جديدة مصممة للتهرب من منتجات أمان نقطة النهاية وخداع المستخدمين للنقر على الروابط أو تمكين وحدات الماكرو الخطيرة في مستندات Microsoft Office المرفقة. لم يكن استئناف النشاط الأسبوع الماضي مختلفًا.

رسالة بريد إلكتروني ضارة أُرسلت يوم الثلاثاء الماضي ، على سبيل المثال ، أرفقت مستند Word يحتوي على كمية هائلة من البيانات الدخيلة المضافة إلى النهاية. نتيجة لذلك ، كان حجم الملف أكثر من 500 ميغا بايت ، وهو حجم كبير بما يكفي لمنع بعض منتجات الأمان من التمكن من فحص المحتويات. تعمل هذه التقنية ، المعروفة باسم الحشو الثنائي أو ضخ الملفات ، عن طريق إضافة الأصفار إلى نهاية المستند. قال باحثون من شركة Trend Micro للأمان يوم الاثنين إنه في حالة خداع شخص ما لتمكين الماكرو ، يتم أيضًا ضخ ملف Windows DLL الضار الذي تم تسليمه ، مما يؤدي إلى انتشاره من 616 كيلو بايت إلى 548.1 ميجا بايت.

حيلة تهرب أخرى تم رصدها في الوثيقة المرفقة: مقتطفات من رواية هيرمان ملفيل الكلاسيكية موبي ديك، والتي تظهر بخط أبيض فوق صفحة بيضاء بحيث لا يكون النص قابلاً للقراءة. تقوم بعض منتجات الأمان تلقائيًا بوضع علامة على ملفات Microsoft Office التي تحتوي على ماكرو وصورة فقط. تم تصميم النص غير المرئي للتهرب من مثل هذه البرامج مع عدم إثارة شك الهدف.

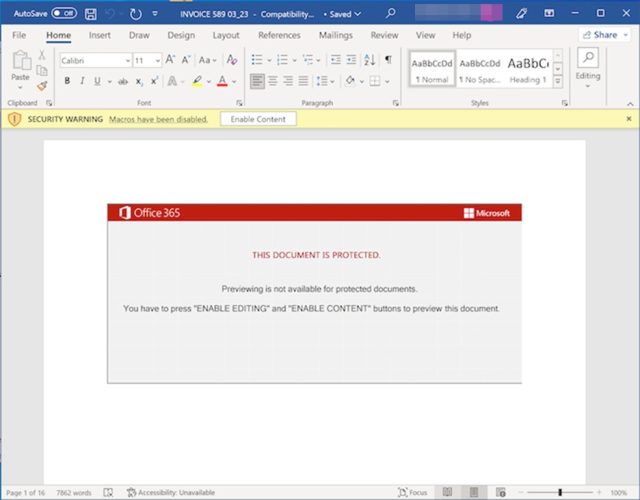

غريزة عميقة

عند فتح مستندات Word ، تقدم مستندات Word رسمًا يوضح أنه لا يمكن الوصول إلى المحتوى ما لم ينقر المستخدم فوق الزر “تمكين المحتوى”. في العام الماضي ، بدأت Microsoft في تعطيل وحدات الماكرو التي تم تنزيلها من الإنترنت افتراضيًا.

تريند مايكرو

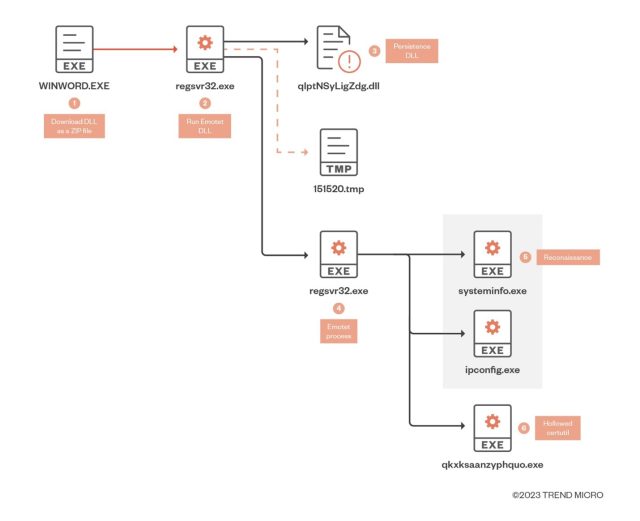

يؤدي النقر فوق الزر “تمكين المحتوى” إلى التراجع عن هذا الإعداد الافتراضي ويسمح بتشغيل الماكرو. يتسبب الماكرو في قيام Office بتنزيل ملف .zip من موقع ويب شرعي تم اختراقه. سيقوم Office بعد ذلك بفك ضغط ملف الأرشيف وتنفيذ Emotet DLL المتضخم الذي يصيب الجهاز.

بمجرد إصابة جهاز الضحية ، تخترق البرامج الضارة كلمات المرور والبيانات الحساسة الأخرى وتستخدم الجهاز لإرسال بريد عشوائي ضار إلى مستخدمين آخرين. يمكن للبرامج الضارة أيضًا تنزيل برامج ضارة إضافية مثل Ryuk ransomware أو TrickBot البرامج الضارة. تبدو سلسلة العدوى كما يلي:

تريند مايكرو

الاهتمام بالتفاصيل الذي شوهد في هذا الإحياء الأخير هو سلوك emotet التوقيع. على مدى سنوات ، نسخت الروبوتات بشق الأنفس محادثات البريد الإلكتروني المستلمة من الأجهزة المصابة ودمجها في الرسائل غير المرغوب فيها الضارة المرسلة إلى أطراف أخرى في السلسلة. من خلال متابعة رسالة بريد إلكتروني من شخص ما اتصل به الهدف في الماضي ، فإن رسالة البريد العشوائي الضارة لديها فرصة أفضل لعدم اكتشافها. يمكن لـ Emotet أيضًا الوصول إلى شبكات Wi-Fi وإصابة الأجهزة المتصلة.

مع عودة Emotet ، يجب أن يكون الأشخاص على اطلاع على رسائل البريد الإلكتروني الضارة ، حتى لو بدا أنها تأتي من مصادر موثوقة ، اتصل بالهدف بالاسم ، وقم بتضمين رسائل البريد الإلكتروني المرسلة والمستلمة مسبقًا. نادرًا ما يكون هناك سبب وجيه لتمكين وحدات الماكرو في المستندات المرسلة عبر البريد الإلكتروني. يجب أن يرفض الأشخاص السماح لهم بالجري دون الاتصال أولاً بالمرسل عبر الهاتف أو الرسائل الفورية أو أي وسيط آخر بخلاف البريد الإلكتروني.

البلدان الأكثر تضررا في أحدث سباق Emotet هي أوروبا وآسيا والمحيط الهادئ وأمريكا اللاتينية.