اكتشف الباحثون برامج ضارة متقدمة تحول أجهزة التوجيه الخاصة بالأعمال إلى منشورات استماع يتحكم فيها المهاجمون ويمكنها شم رسائل البريد الإلكتروني وسرقة الملفات في حملة مستمرة تضرب أمريكا الشمالية والجنوبية وأوروبا.

إلى جانب التقاط البريد الإلكتروني لـ IMAP و SMTP و POP بشكل سلبي ، تعمل البرامج الضارة أيضًا على تغطية أجهزة التوجيه ذات الوصول عن بُعد إلى حصان طروادة الذي يسمح للمهاجمين بتنزيل الملفات وتشغيل الأوامر التي يختارونها. كما يتيح الباب الخلفي للمهاجمين تحويل البيانات من الخوادم الأخرى عبر جهاز التوجيه ، وتحويل الجهاز إلى وكيل سري لإخفاء الأصل الحقيقي للنشاط الضار.

مختبرات اللوتس السوداء

“يوضح هذا النوع من الوكيل أن أي شخص لديه جهاز توجيه يستخدم الإنترنت يمكن أن يكون هدفًا – ويمكن استخدامه كوكيل لحملة أخرى – حتى إذا كان الكيان الذي يمتلك جهاز التوجيه لا يعتبر نفسه هدفًا ذكاءً.” كتب باحثون من شركة Black Lotus Labs لشركة الأمن Lumen. “نشك في أن الجهات الفاعلة في التهديد ستستمر في استخدام الأصول المخترقة المتعددة جنبًا إلى جنب مع بعضها البعض لتجنب اكتشافها.”

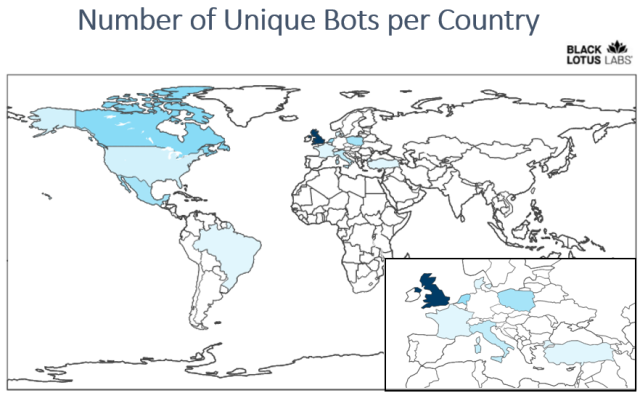

وقال الباحثون إن الحملة التي أطلق عليها اسم Hiatus تعمل منذ يوليو الماضي على الأقل. حتى الآن ، أصابت بشكل أساسي طرازات DrayTek Vigor 2960 و 3900 التي تعمل بهندسة معمارية i368. تدعم أجهزة التوجيه ذات النطاق الترددي العالي هذه اتصالات الشبكة الخاصة الافتراضية لمئات العاملين عن بُعد. حتى الآن ، أصيب ما يقرب من 100 جهاز توجيه ، وهو ما يمثل 2 في المائة من أجهزة التوجيه DrayTek 2960 و 3900 المعرضة للإنترنت. يشتبه الباحثون في أن عامل التهديد المجهول وراء Hiatus يبقي بصمته صغيرة عن عمد للحفاظ على سرية العملية.

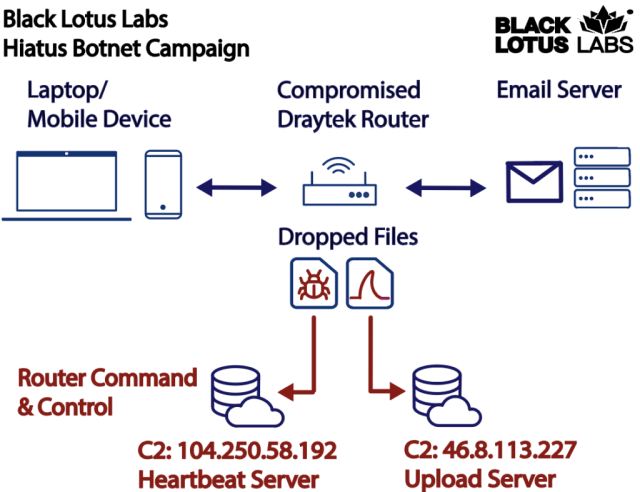

لا يزال Black Lotus لا يعرف كيف يتم اختراق الأجهزة في المقام الأول. بمجرد حدوث ذلك ، يتم تثبيت البرنامج الضار من خلال برنامج نصي bash يتم نشره بعد الاستغلال. يقوم بتنزيل وتثبيت الثنائيين الرئيسيين.

الأول هو HiatusRAT. بمجرد تثبيته ، فإنه يسمح لممثل التهديد عن بعد بالقيام بأشياء مثل تشغيل الأوامر أو البرامج الجديدة على الجهاز. تأتي RAT أيضًا مع وظيفتين إضافيتين غير معتادتين مضمّنتين: (1) “تحويل الجهاز المخترق إلى وكيل سري لممثل التهديد ، و (2) استخدام ثنائي مضمن لالتقاط الحزمة” لمراقبة حركة مرور جهاز التوجيه على المنافذ المرتبطة بالبريد الإلكتروني واتصالات نقل الملفات “.

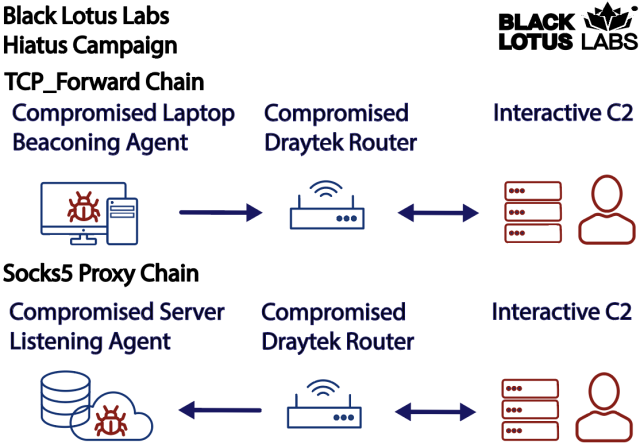

يشتبه الباحثون في أن عامل التهديد الذي تضمن برنامج SOCKS 5 في الوظيفة 1 كان للتعتيم على أصل حركة المرور الضارة عن طريق نقلها عبر جهاز التوجيه المصاب. كتب باحثو بلاك لوتس:

تسمح وظيفة HiatusRAT tcp_forward لممثل التهديد بترحيل إشاراته من عدوى منفصلة من خلال جهاز مخترق قبل الوصول إلى عقدة C2 المنبع. على العكس من ذلك ، يمكنهم أيضًا تكرار أوامرهم إلى قذيفة الويب من البنية التحتية الأولية من خلال جهاز التوجيه المخترق في بلد الجهاز المستهدف ، ثم التفاعل مع عامل أكثر سلبية لإخفاء مصدر منشأهم الحقيقي عن طريق تمرير تدابير أمنية قائمة على سياج جغرافي.

مختبرات اللوتس السوداء

كان محرك tcpdump الثنائي لتمكين التقاط الحزمة هو المحرك وراء الوظيفة 2. وقد أعطى Hiatus القدرة على مراقبة حركة المرور على المنافذ التي تنقل البريد الإلكتروني واتصالات FTP من الشبكة المحلية المجاورة. تم تكوينه مسبقًا للعمل مع بروتوكولات البريد الإلكتروني IMAP و POP و SMTP.

مختبرات اللوتس السوداء

يستهدف Hiatus بشكل أساسي أجهزة توجيه DrayTek التي تعمل بهندسة معمارية i368. ومع ذلك ، اكتشف الباحثون ثنائيات تم إنشاؤها مسبقًا لمنصات ARM و MIPS64 الكبيرة و MIPS32 الصغيرة.

يجب أن تكون قدرة HiatusRAT على التقاط الحزم بمثابة مكالمة إيقاظ رئيسية لأي شخص لا يزال يرسل بريدًا إلكترونيًا غير مشفر. في السنوات الأخيرة ، تحسنت خدمات البريد الإلكتروني في تكوين الحسابات تلقائيًا لاستخدام بروتوكولات مثل SSL / TLS عبر المنفذ 993 أو STARTTLS على المنفذ 143. من المرجح أن يندم أي شخص لا يزال يرسل بريدًا إلكترونيًا في نص عادي عاجلاً وليس آجلاً.

من الجيد أيضًا أن تتذكر أن أجهزة التوجيه هي أجهزة كمبيوتر متصلة بالإنترنت ، وبالتالي فهي تتطلب اهتمامًا منتظمًا لضمان الالتزام بالتحديثات والتدابير الأخرى ، مثل تغيير جميع كلمات المرور الافتراضية. بالنسبة للشركات ، قد يكون من المنطقي أيضًا استخدام مراقبة جهاز التوجيه المخصص.