GettyImages

ابتكر الباحثون هجومًا منخفض التكلفة على الهاتف الذكي يعمل على كسر بصمة المصادقة المستخدمة لإلغاء قفل الشاشة وتنفيذ إجراءات حساسة أخرى على مجموعة من أجهزة Android في أقل من 45 دقيقة.

يتطلب الهجوم ، الذي أطلق عليه مطوروه اسم BrutePrint ، للخصم أن يتحكم فعليًا في الجهاز عند فقده أو سرقته أو استسلامه مؤقتًا أو عدم مراقبته ، على سبيل المثال ، أثناء نوم المالك. الهدف: اكتساب القدرة على تنفيذ هجوم القوة الغاشمة الذي يحاول إجراء أعداد هائلة من تخمينات بصمات الأصابع حتى يتم العثور على واحد سيفتح قفل الجهاز. يستغل الهجوم نقاط الضعف والضعف في جهاز SFA (مصادقة بصمة الهاتف الذكي).

نظرة عامة على BrutePrint

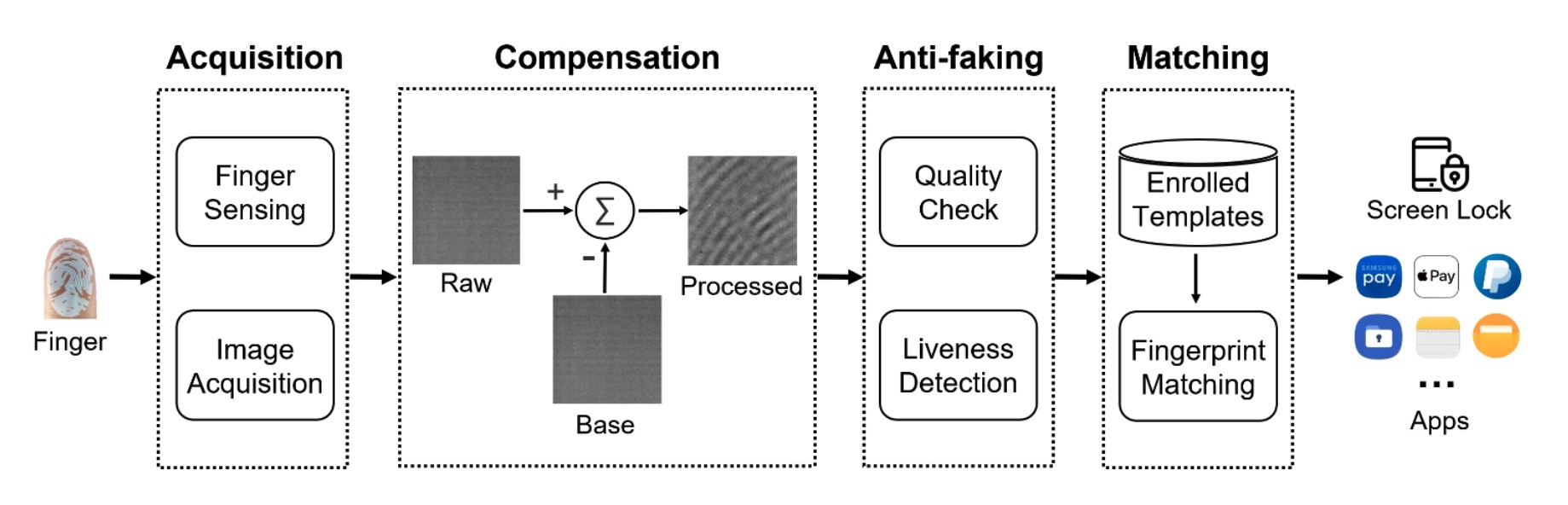

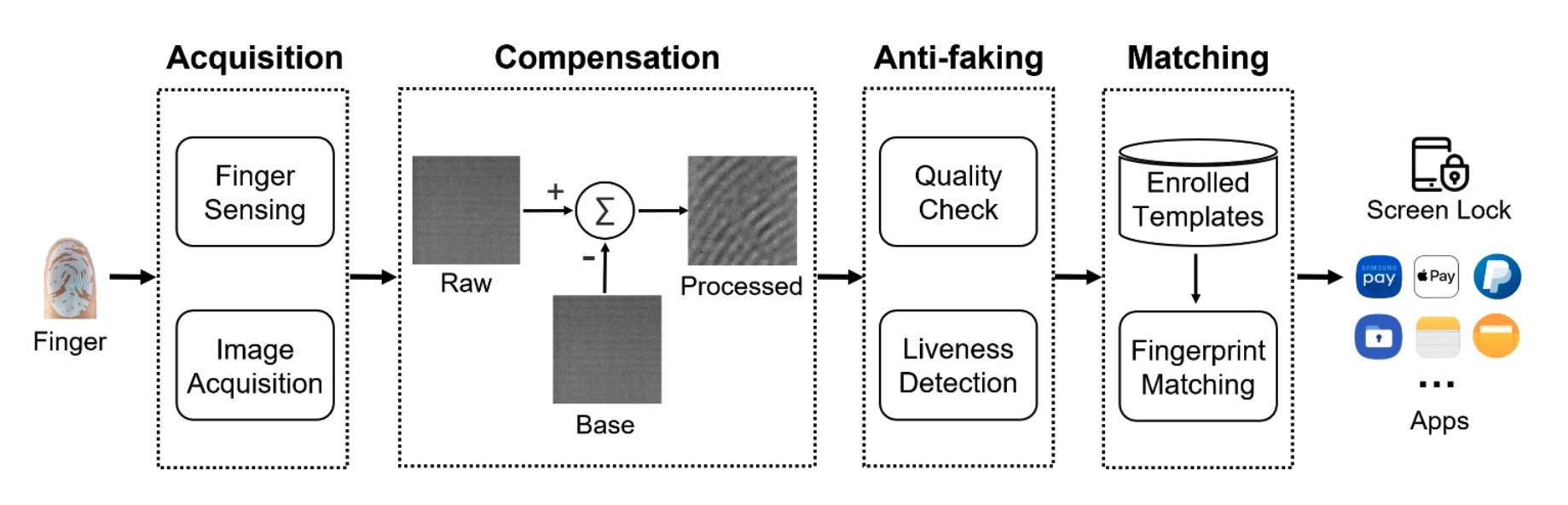

BrutePrint هو هجوم غير مكلف يستغل نقاط الضعف التي تسمح للأشخاص بإلغاء قفل الأجهزة من خلال استغلال نقاط الضعف والضعف المختلفة في أنظمة المصادقة ببصمات الأصابع. إليك سير عمل هذه الأنظمة ، والتي يتم اختصارها عادةً باسم SPAs.

سير عمل نظام مصادقة بصمة الهاتف الذكي.

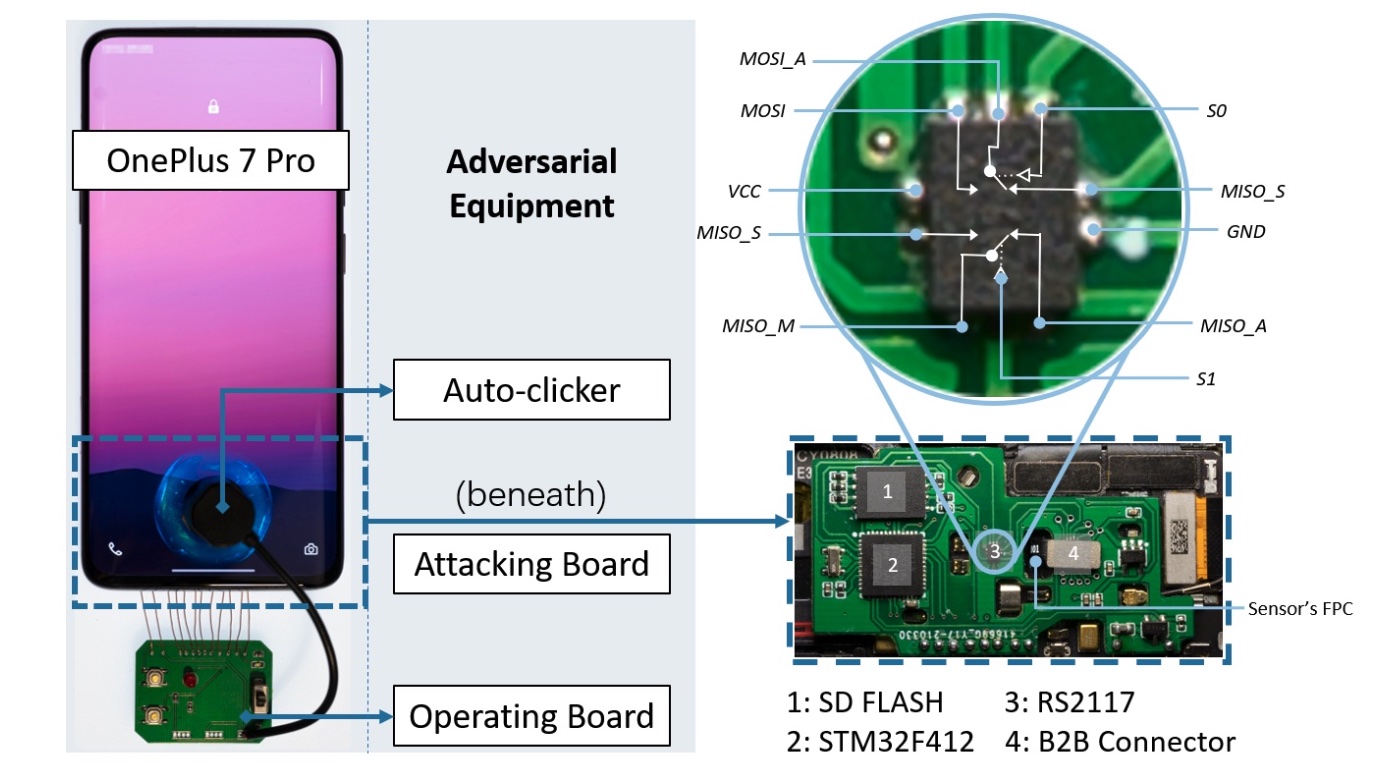

جوهر المعدات المطلوبة لـ BrutePrint هو لوحة دائرة بقيمة 15 دولارًا تحتوي على (1) متحكم STM32F412 من STMicroelectronics ، (2) مفتاح ثنائي الاتجاه ، ثنائي القناة ، تناظري معروف باسم RS2117 ، (3) بطاقة فلاش SD بسعة 8 جيجابايت من الذاكرة ، و (4) موصل لوحة إلى لوحة يتصل باللوحة الأم للهاتف بالدائرة المطبوعة المرنة لبصمة الإصبع لمستشعر بصمة الإصبع.

جهاز الخصم الذي يشكل جوهر هجوم BrutePrint.

بالإضافة إلى ذلك ، يتطلب الهجوم قاعدة بيانات لبصمات الأصابع ، مماثلة لتلك المستخدمة في البحث أو المسربة في انتهاكات العالم الحقيقي مثل هذه.

نظرة عامة على هجوم BrutePrint.

لم يتم إنشاء جميع الهواتف الذكية على قدم المساواة

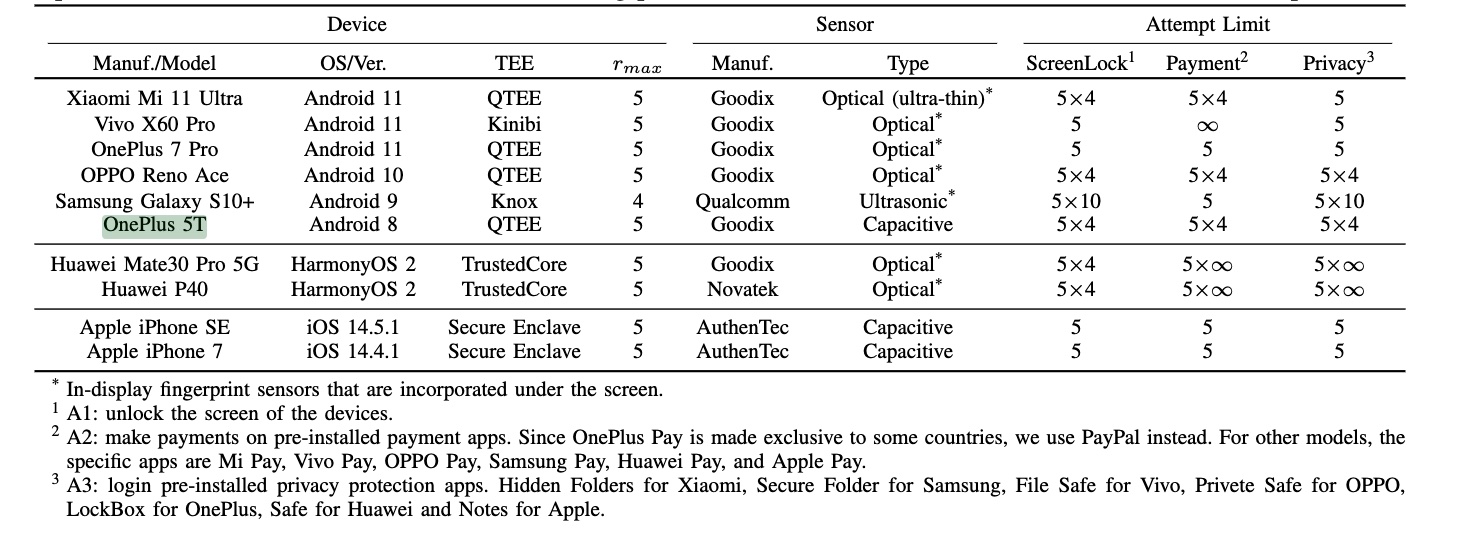

المزيد عن كيفية عمل BrutePrint لاحقًا. أولاً ، تفصيل لكيفية عمل طرازات الهواتف المختلفة. إجمالاً ، اختبر الباحثون 10 طرز: Xiaomi Mi 11 Ultra و Vivo X60 Pro و OnePlus 7 Pro و OPPO Reno Ace و Samsung Galaxy S10 + و OnePlus 5T و Huawei Mate30 Pro 5G و Huawei P40 و Apple iPhone SE و Apple iPhone 7.

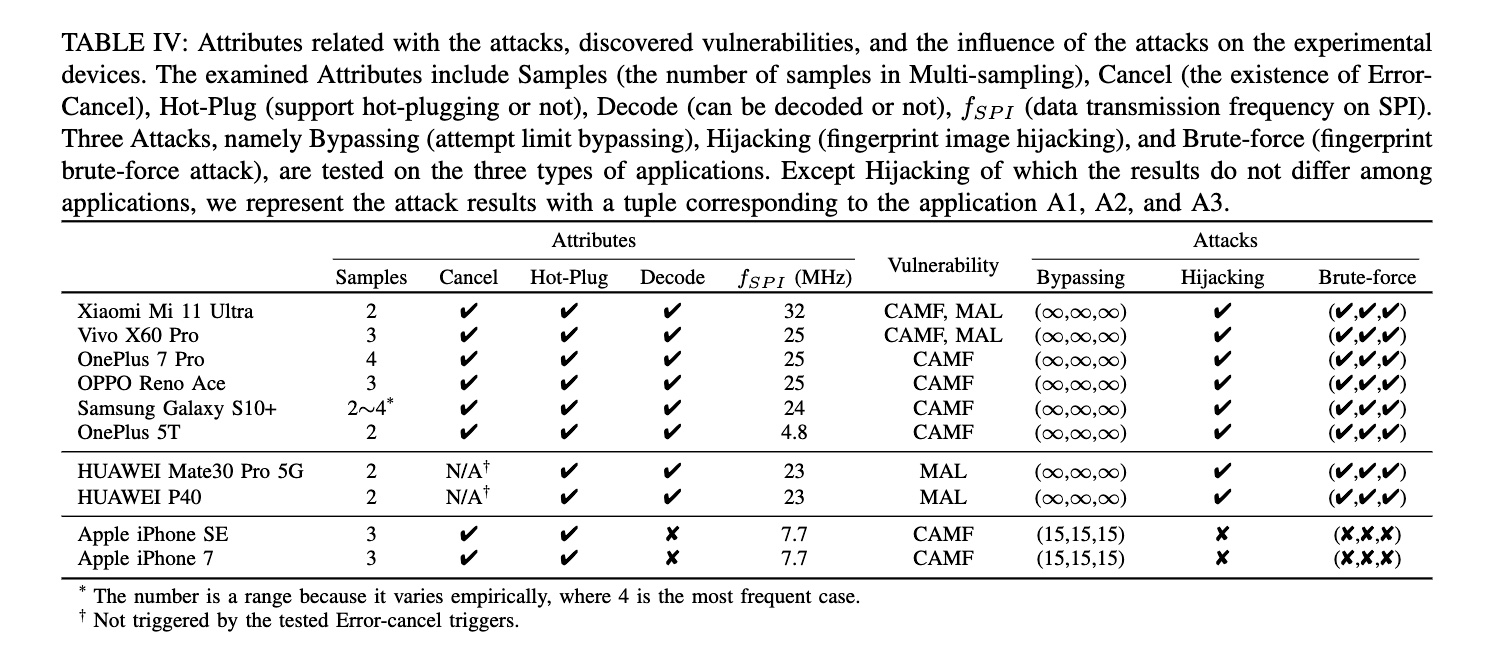

قائمة بالأجهزة المختبرة إلى جانب السمات المختلفة للأجهزة.

اختبر الباحثون كلًا من نقاط الضعف أو الضعف أو القابلية لتقنيات الهجوم المختلفة. تضمنت السمات التي تم فحصها عدد العينات في العينات المتعددة ، ووجود إلغاء خطأ ، ودعم التوصيل السريع ، وما إذا كان يمكن فك تشفير البيانات ، وتردد إرسال البيانات على SPI. بالإضافة إلى ذلك ، اختبر الباحثون ثلاث هجمات: محاولة تجاوز الحد ، واختطاف صور بصمات الأصابع ، والتأثير الغاشم لبصمات الأصابع.

تم اختبار نتائج الهجمات المختلفة على الأجهزة المختلفة.

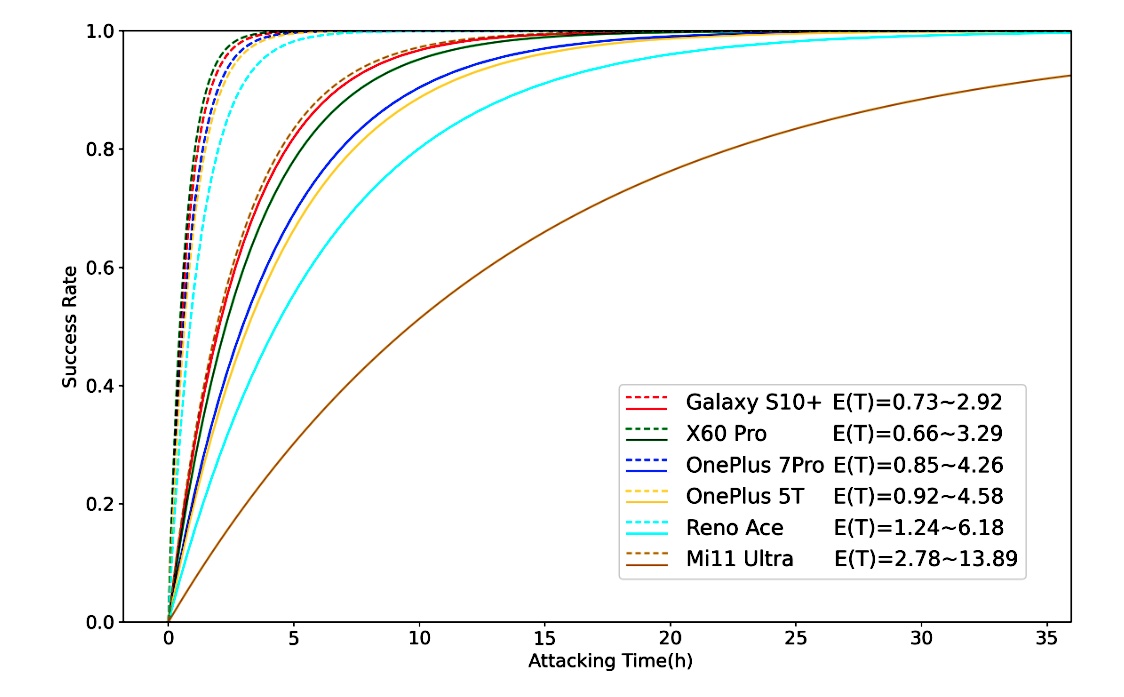

أخيرًا ، قدم الباحثون نتائج توضح الوقت الذي تستغرقه الهواتف المختلفة للحصول على بصمات أصابعهم القسرية. نظرًا لأن مقدار الوقت يعتمد على عدد المطبوعات المصرح بها ، قام الباحثون بتعيين كل نسخة على نسخة واحدة.

تم اختبار معدل نجاح مختلف الأجهزة ، حيث استغرق Galaxy S10 + أقل وقت (0.73 إلى 2.9 ساعة) واستغرق Mi11 أطول وقت (2.78 إلى 13.89 ساعة).

على الرغم من اختلاف التفاصيل ، فإن النتيجة هي أن BrutePrint يمكنه محاولة عدد غير محدود من بصمات المصادقة على جميع طرز Android الثمانية التي تم اختبارها. اعتمادًا على عوامل مختلفة ، بما في ذلك إطار مصادقة بصمات الأصابع لهاتف معين وعدد بصمات الأصابع المخزنة للمصادقة ، يستغرق الأمر في أي مكان من حوالي 40 دقيقة إلى 14 ساعة.