ناسي وآخرون

ابتكر الباحثون هجومًا جديدًا يستعيد مفاتيح التشفير السرية المخزنة في البطاقات الذكية والهواتف الذكية باستخدام الكاميرات في أجهزة iPhone أو أنظمة المراقبة التجارية لتسجيل الفيديو بمصابيح LED التي تظهر عند تشغيل قارئ البطاقة أو الهاتف الذكي.

تتيح الهجمات طريقة جديدة لاستغلال قناتين جانبيتين تم الكشف عنهما سابقًا ، وهي فئة من الهجمات تقيس الآثار المادية التي تتسرب من الجهاز أثناء قيامه بعملية تشفير. من خلال مراقبة الخصائص بعناية مثل استهلاك الطاقة أو الصوت أو الانبعاثات الكهرومغناطيسية أو مقدار الوقت الذي يستغرقه حدوث العملية ، يمكن للمهاجمين جمع معلومات كافية لاستعادة المفاتيح السرية التي تدعم أمان وسرية خوارزمية التشفير.

أصبح استغلال القنوات الجانبية بسيطًا

كما ذكرت Wired في عام 2008 ، كانت إحدى أقدم القنوات الجانبية المعروفة في محطة طرفية مشفرة شديدة السرية استخدمها الجيش والبحرية الأمريكية خلال الحرب العالمية الثانية لنقل الاتصالات التي لا يمكن قراءتها من قبل الجواسيس الألمان واليابانيين. ولدهشة مهندسي Bell Labs الذين صمموا المحطة ، تسبب ذلك في قراءات من راسم الذبذبات القريب في كل مرة يتم فيها إدخال حرف مشفر. بينما كانت خوارزمية التشفير في الجهاز تصدر صوتًا ، كانت الانبعاثات الكهرومغناطيسية المنبعثة من الجهاز كافية لتوفير قناة جانبية تسربت المفتاح السري.

أصبحت القنوات الجانبية حقيقة من حقائق الحياة منذ ذلك الحين ، مع وجود قنوات جديدة يتم العثور عليها بانتظام. تم اكتشاف القنوات الجانبية المكتشفة مؤخرًا مثل Minerva و Hertzbleed في عامي 2019 و 2022 على التوالي. تمكنت Minerva من استعادة المفتاح السري 256 بت للبطاقة الذكية المعتمدة من الحكومة الأمريكية عن طريق قياس أنماط التوقيت في عملية تشفير تُعرف باسم الضرب القياسي. سمح Hertzbleed للمهاجم باستعادة المفتاح الخاص الذي تستخدمه خوارزمية تشفير SIKE لما بعد الكم عن طريق قياس استهلاك الطاقة لوحدة المعالجة المركزية Intel أو AMD أثناء إجراء عمليات معينة. بالنظر إلى استخدام قياس الوقت في أحدهما وقياس القدرة في الآخر ، تُعرف Minerva بالقناة الجانبية للتوقيت ، ويمكن اعتبار Hertzbleed قناة جانب القدرة.

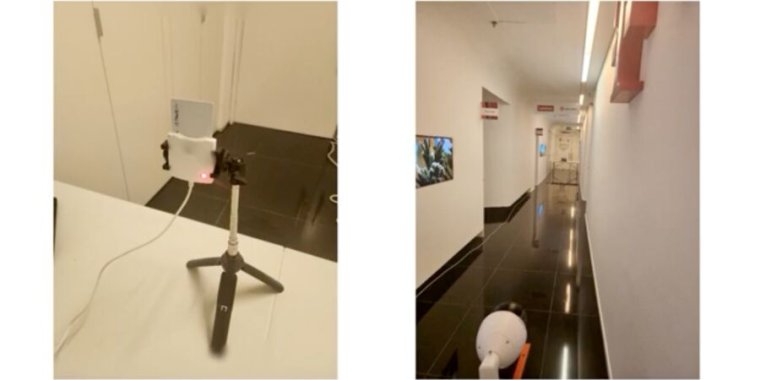

كشف باحثون أكاديميون ، الثلاثاء ، عن بحث جديد يوضح الهجمات التي توفر طريقة جديدة لاستغلال هذه الأنواع من القنوات الجانبية. يستخدم الهجوم الأول كاميرا مراقبة متصلة بالإنترنت لالتقاط فيديو عالي السرعة لمصباح LED للطاقة على قارئ البطاقة الذكية – أو لجهاز طرفي متصل – أثناء عمليات التشفير. سمحت هذه التقنية للباحثين بسحب مفتاح ECDSA 256 بت من نفس البطاقة الذكية المعتمدة من الحكومة المستخدمة في مينيرفا. سمح الآخر للباحثين باستعادة مفتاح SIKE الخاص بهاتف Samsung Galaxy S8 من خلال تدريب كاميرا iPhone 13 على مصباح LED للطاقة لمكبر صوت USB متصل بالهاتف ، بطريقة مشابهة لكيفية قيام Hertzbleed بسحب مفاتيح SIKE من Intel ووحدات المعالجة المركزية AMD.

تم تصميم مصابيح LED الخاصة بالطاقة للإشارة إلى وقت تشغيل الجهاز. عادةً ما يلقي الضوء باللون الأزرق أو البنفسجي الذي يختلف في السطوع واللون اعتمادًا على استهلاك الطاقة للجهاز المتصل به.

https://www.youtube.com/watch؟v=ITqBKRZvS3Y

تحليل الشفرات المستند إلى الفيديو.

هناك قيود على كلا الهجومين تجعلهما غير مجديين في العديد من سيناريوهات العالم الحقيقي (وليس كلها) (المزيد عن ذلك لاحقًا). على الرغم من ذلك ، يعد البحث المنشور رائدًا لأنه يوفر طريقة جديدة تمامًا لتسهيل هجمات القنوات الجانبية. ليس هذا فقط ، ولكن الطريقة الجديدة تزيل أكبر حاجز يمنع الأساليب الموجودة سابقًا من استغلال القنوات الجانبية: الحاجة إلى وجود أدوات مثل راسم الذبذبات ، أو المجسات الكهربائية ، أو أشياء أخرى تلامس أو تكون على مقربة من الجهاز الذي يتعرض للهجوم.

في حالة مينيرفا ، كان لابد من اختراق الجهاز الذي يستضيف قارئ البطاقة الذكية للباحثين لجمع قياسات دقيقة بما فيه الكفاية. على النقيض من ذلك ، لم يعتمد Hertzbleed على جهاز مخترق ، ولكنه استغرق 18 يومًا من التفاعل المستمر مع الجهاز الضعيف لاستعادة مفتاح SIKE الخاص. لمهاجمة العديد من القنوات الجانبية الأخرى ، مثل القناة الطرفية المشفرة في الحرب العالمية الثانية ، يجب أن يكون لدى المهاجمين أدوات متخصصة وغالبًا ما تكون باهظة الثمن متصلة بالجهاز المستهدف أو بالقرب منه.

وتحد الهجمات المرتكزة على الفيديو التي تم عرضها يوم الثلاثاء أو تلغي تمامًا مثل هذه المتطلبات. كل ما هو مطلوب لسرقة المفتاح الخاص المخزن على البطاقة الذكية هو كاميرا مراقبة متصلة بالإنترنت يمكن أن تكون على بعد 62 قدمًا من القارئ المستهدف. يمكن تنفيذ هجوم القناة الجانبية على هاتف Samsung Galaxy بواسطة كاميرا iPhone 13 الموجودة بالفعل في نفس الغرفة.