قالت شركة تصنيع الرقائق TSMC يوم الجمعة إن أحد موردي الأجهزة لديها تعرض لـ “حادث أمني” سمح للمهاجمين بالحصول على التكوينات والإعدادات لبعض الخوادم التي تستخدمها الشركة في شبكة الشركة الخاصة بها. جاء هذا الكشف بعد يوم من قيام نقابة مكافحة جرائم الفدية LockBit بإدراج TSMC على موقع الابتزاز والتهديد بنشر البيانات ما لم تتلق دفعة قدرها 70 مليون دولار.

أكد مورد الأجهزة ، Kinmax Technology ، أن إحدى بيئات الاختبار الخاصة به قد تعرضت للهجوم من قبل مجموعة خارجية ، والتي تمكنت بعد ذلك من استرداد ملفات التكوين ومعلومات المعلمات الأخرى. وقالت الشركة إنها علمت بالاختراق يوم الخميس وأوقفت على الفور الأنظمة المخترقة وأبلغت العميل المتضرر.

كتب مسؤولو Kinmax: “نظرًا لأن المعلومات الواردة أعلاه لا علاقة لها بالتطبيق الفعلي من العميل ، فهي فقط الإعداد الأساسي في وقت الشحن”. “في الوقت الحالي ، لم يحدث أي ضرر للعميل ، ولم يتم اختراقه من قبله”.

في رسالة بريد إلكتروني ، كتب ممثل TSMC ، “عند المراجعة ، لم يؤثر هذا الحادث على عمليات TSMC التجارية ، ولم يضر بأي معلومات خاصة بعميل TSMC. بعد الحادث ، أنهى TSMC على الفور تبادل البيانات مع هذا المورد وفقًا لبروتوكولات أمان الشركة وإجراءات التشغيل القياسية “. ولم يذكر البيان ما إذا كان المهاجمون قد اتصلوا بـ TSMC أم أنها تخطط لدفع الفدية.

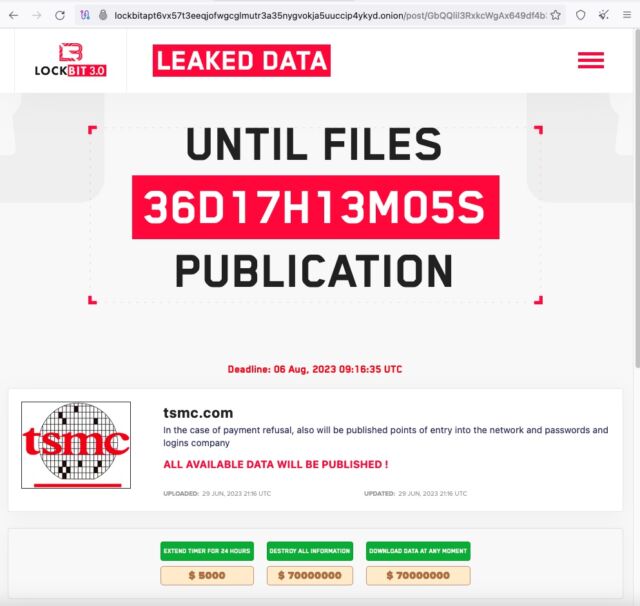

جاءت التصريحات بعد فترة وجيزة من قيام LockBit ، وهي إحدى مجموعات برامج الفدية الأكثر نشاطًا وخبثًا ، بإدراج TSMC على موقع الويب المظلم الخاص بها وطالبت بمبلغ 70 مليون دولار مقابل حذف البيانات أو نقلها إلى مالكها الشرعي.

قال المنشور على موقع LockBit ، باستخدام اللغة الإنجليزية المكسورة التي تتميز بها المجموعة الناطقة بالروسية: “في حالة رفض الدفع ، سيتم أيضًا نشر نقاط الدخول إلى الشبكة وكلمات المرور وشركة تسجيل الدخول”. “سيتم نشر جميع البيانات المتاحة!”

تضمن المنشور أربع وثائق يُزعم أنها كانت جزءًا من البيانات التي تم الحصول عليها من LockBit. الوثائق ، التي تضمنت بريدًا إلكترونيًا ، وكتيبًا ، وما يشبه إعدادات التكوين ، لم تتضمن سوى إشارات مائلة إلى TSMC ، ويبدو للوهلة الأولى أنها لا تحتوي على معلومات حساسة.

مثل العديد من مجموعات برامج الفدية الموجودة حاليًا ، يعمل LockBit بموجب نموذج أعمال ransomware كخدمة ، حيث يقوم مطورو LockBit بتأجيره للشركات التابعة. تحاول الشركات التابعة اختراق شبكات المؤسسات ، وعند نجاحها ، تستخدم LockBit ransomware لتشفير البيانات. إذا دفعت الضحية فدية ، فإن الشركات التابعة تشترك في جزء مع المطورين.

تم ملاحظة LockBit لأول مرة في عام 2019 وخاضت العديد من التحولات. تمت الإشارة إليه باسم ABCD ، وهو إشارة إلى الامتداد الملحق بالملفات التي قام بتشفيرها. في وقت لاحق ، تغير الامتداد إلى LockBit. في يونيو الماضي ، أصدر المطورون LockBit 2.0 كجزء من حملة إعلانية تهدف إلى تجنيد شركات تابعة جديدة. قالت وكالة الأمن السيبراني وأمن المعلومات مؤخرًا إن المجموعة نجحت في ابتزاز 91 مليون دولار منذ عام 2020. اعتبارًا من يوليو 2021 ، كان هناك 9،955 عملية إرسال إلى ID Ransomware ، وهي أداة عبر الإنترنت تساعد ضحايا برامج الفدية على تحديد برامج الفدية التي قامت بتشفير ملفاتهم. لدى شركة الأمن Emsisoft المزيد عن LockBit هنا.

قال TSMC أن كل مكون من مكونات الأجهزة المثبتة في شبكتها يجب أن يخضع أولاً “لفحوصات وتعديلات مكثفة” تتضمن تكوينات أمنية. وقالت الشركة المصنعة للرقائق إن الخرق لا يزال قيد التحقيق الذي يشمل وكالة إنفاذ القانون.

قدمت Kinmax “اعتذارًا صادقًا للعملاء المتأثرين”. استخدام صيغة الجمع المقترحة TSMC لم يكن عميل Kinmax الوحيد الذي سُرقت بياناته في الخرق. لم يوضح Kinmax. في وقت سابق يوم الجمعة ، تم إدراج شركاء موقع Kinmax على الويب ، بما في ذلك شركات HPE و Aruba و Cisco و Microsoft و Citrix و Red Hat و VMware. أزال الموقع تلك المراجع قبل وقت قصير من نشر هذا المنشور على Ars.

يأتي خرق Kinmax بعد أسبوعين من إعلان وزارة العدل الأمريكية أنها ألقت القبض على روسلان ماغوميدوفيتش أستاميروف (АСТАМИРОВ ، Руслан Магомедовичь) ، وهو مواطن روسي يبلغ من العمر 20 عامًا ، لمشاركته المزعومة في العديد من هجمات برنامج الفدية LockBit في الولايات المتحدة وأماكن أخرى. قبل ذلك بيوم واحد ، ادعى موقع LockBit أنه اخترق شركة الأدوية الهندية Granules India ونشر مجموعة كبيرة من الوثائق التي قالت المجموعة إنها حصلت عليها.