GettyImages

جدران الحماية التي تصنعها شركة Zyxel يتم خوضها في شبكة روبوت مدمرة ، والتي تسيطر عليها من خلال استغلال ثغرة أمنية مصححة مؤخرًا مع تصنيف خطورة 9.8 من أصل 10 ممكن.

“في هذه المرحلة ، إذا كان لديك جهاز ضعيف مكشوف ، فافترض حل وسط” ، هذا ما قاله مسؤولون من Shadowserver ، وهي منظمة تراقب تهديدات الإنترنت في الوقت الفعلي ، محذر قبل أربعة أيام. قال المسؤولون إن الثغرات تأتي من الروبوتات المشابهة لـ Mirai ، والتي تسخر النطاق الترددي الجماعي لآلاف أجهزة الإنترنت المخترقة لإغلاق المواقع دون اتصال بالإنترنت بهجمات رفض الخدمة الموزعة.

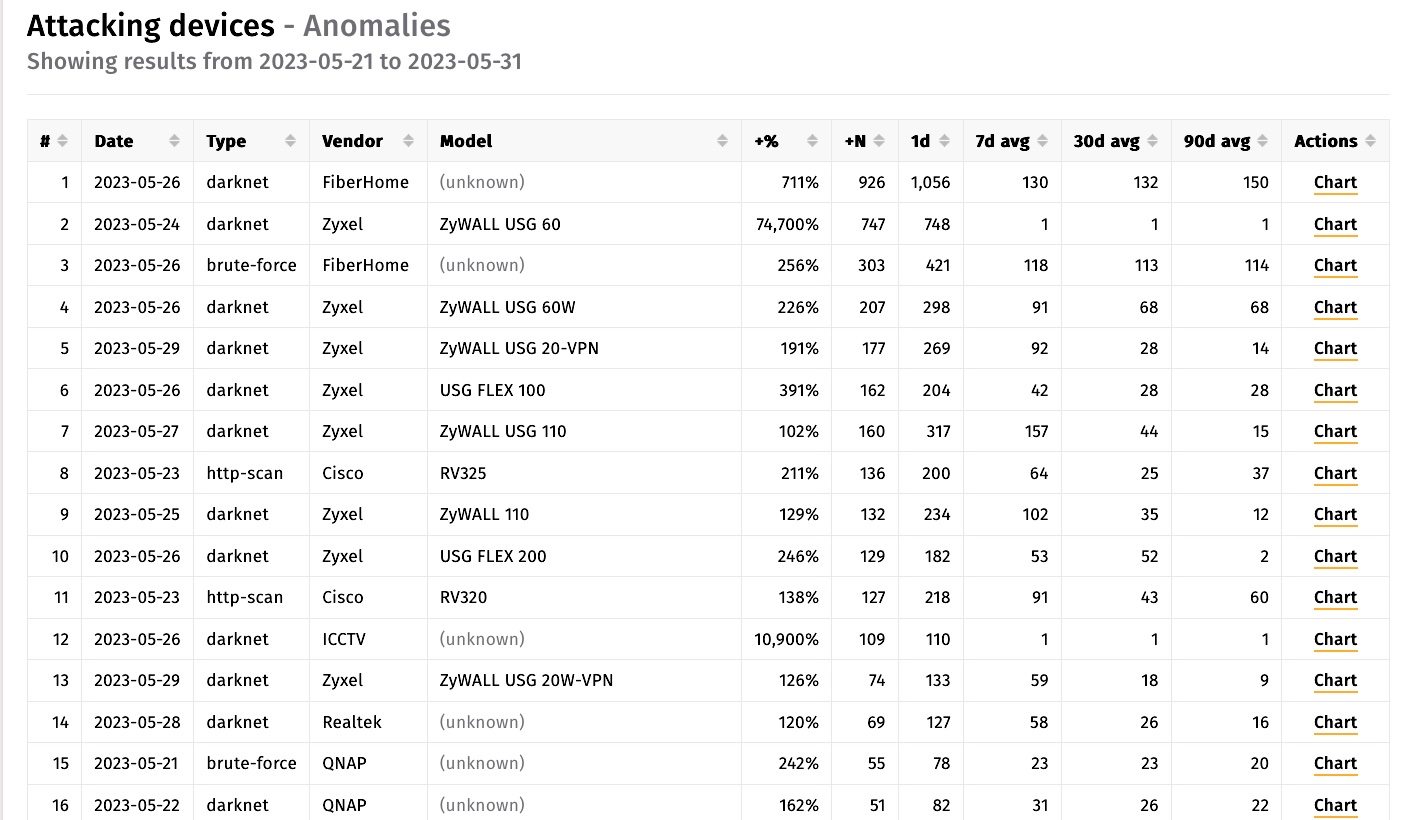

وفقًا لبيانات من Shadowserver التي تم جمعها خلال الأيام العشرة الماضية ، فإن 25 من أفضل 62 جهازًا متصلًا بالإنترنت يشنون “هجمات في نهاية المطاف” – بمعنى محاولة اختراق الأجهزة الأخرى المتصلة بالإنترنت – تم إجراؤها بواسطة Zyxel وفقًا لعناوين IP.

ثغرة 9.8 خطورة في التكوينات الافتراضية

يتم تتبع خطأ البرنامج المستخدم في اختراق أجهزة Zyxel على أنه CVE-2023-28771 ، وهي ثغرة أمنية غير مصادق عليها لحقن الأوامر بمعدل خطورة 9.8. يمكن استغلال الخلل ، الذي تم تصحيحه من قبل Zyxel في 25 أبريل ، لتنفيذ تعليمات برمجية ضارة باستخدام حزمة IKEv2 المصممة خصيصًا لمنفذ UDP 500 على الجهاز.

توجد الثغرة الخطيرة في التكوينات الافتراضية لجدار الحماية الخاص بالشركة المصنعة وأجهزة VPN. وهي تشمل إصدارات البرامج الثابتة من سلسلة Zyxel ZyWALL / USG من 4.60 إلى 4.73 ، وإصدارات البرامج الثابتة لسلسلة VPN من 4.60 إلى 5.35 ، وإصدارات البرامج الثابتة لسلسلة USG FLEX من 4.60 إلى 5.35 ، وإصدارات البرامج الثابتة لسلسلة ATP من 4.60 إلى 5.35.

| سلسلة متأثرة | النسخة المتأثرة | توفر التصحيح |

|---|---|---|

| ATP | ZLD V4.60 إلى V5.35 | ZLD V5.36 |

| يو إس جي فليكس | ZLD V4.60 إلى V5.35 | ZLD V5.36 |

| VPN | ZLD V4.60 إلى V5.35 | ZLD V5.36 |

| ZyWALL / USG | ZLD V4.60 إلى V4.73 | ZLD V4.73 باتش 1 |

يوم الأربعاء ، وضعت وكالة الأمن السيبراني وأمن البنية التحتية CVE-2023-28771 على قائمتها لنقاط الضعف المعروفة. منحت الوكالة الوكالات الفيدرالية حتى 21 يونيو لإصلاح أي أجهزة معرضة للخطر في شبكاتها.

كما حذر الباحث الأمني كيفين بومونت من استغلال الثغرة الأمنية على نطاق واسع منذ الأسبوع الماضي.

كتب على Mastodon: “يتم استغلال #Zyxel vuln بشكل جماعي الآن بواسطة Mirai botnet”. “الكثير من صناديق SMB VPN مملوكة.”

تُظهر القياسات من محرك بحث Shodan ما يقرب من 43000 حالة من أجهزة Zyxel المعرضة للإنترنت.

قال Rapid7: “يتضمن هذا الرقم فقط الأجهزة التي تعرض واجهات الويب الخاصة بها على WAN ، وهو ليس إعدادًا افتراضيًا” ، مستخدمًا الاختصار لشبكة واسعة النطاق ، وهي جزء من شبكة الشركة يمكن الوصول إليها عبر الإنترنت. “نظرًا لأن الثغرة الأمنية موجودة في خدمة VPN ، والتي يتم تمكينها افتراضيًا على شبكة WAN ، فإننا نتوقع أن يكون العدد الفعلي للأجهزة المكشوفة والضعيفة أعلى من ذلك بكثير.”

قال Rapid7 إن VPN – اختصارًا للشبكة الافتراضية الخاصة – لا يحتاج إلى التهيئة على جهاز حتى يكون عرضة للخطر. لطالما كانت أجهزة Zyxel مفضلة للقرصنة لأنها موجودة على حافة الشبكة ، حيث تكون الدفاعات عادةً أقل. بمجرد الإصابة ، يستخدم المهاجمون الأجهزة كمنصة إطلاق لتسوية الأجهزة الأخرى على الإنترنت أو كحقيبة يمكن استخدامها للانتشار إلى أجزاء أخرى من الشبكة التي ينتمون إليها.

في حين أن معظم التركيز ينصب على CVE-2023-28771 ، حذر Rapid7 من ثغرتين أخريين – CVE-2023-33009 و CVE-2023-33010 – والتي قامت Zyxel بتصحيحها الأسبوع الماضي. تحمل كلتا الثغرات الأمنية أيضًا تصنيف خطورة 9.8.

مع استمرار حدوث الإصابات من CVE-2023-28771 بعد خمسة أسابيع من إصلاح Zyxel لها ، من الواضح أن العديد من مالكي الأجهزة لا يقومون بتثبيت تحديثات الأمان في الوقت المناسب. إذا انتقلت نظافة الترقيع السيئة إلى نقاط الضعف التي تم إصلاحها مؤخرًا ، فمن المحتمل أن تحدث المزيد من تسويات Zyxel قريبًا.