كشف الباحثون النقاب عن هجوم آخر لسلسلة التوريد يستهدف مستودع كود مفتوح المصدر ، مما يدل على أن هذه التقنية ، التي اكتسبت استخدامًا واسعًا في السنوات القليلة الماضية ، لن تختفي في أي وقت قريب.

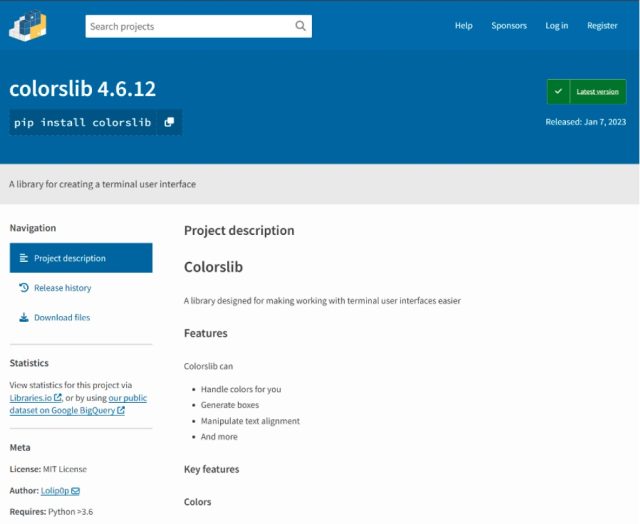

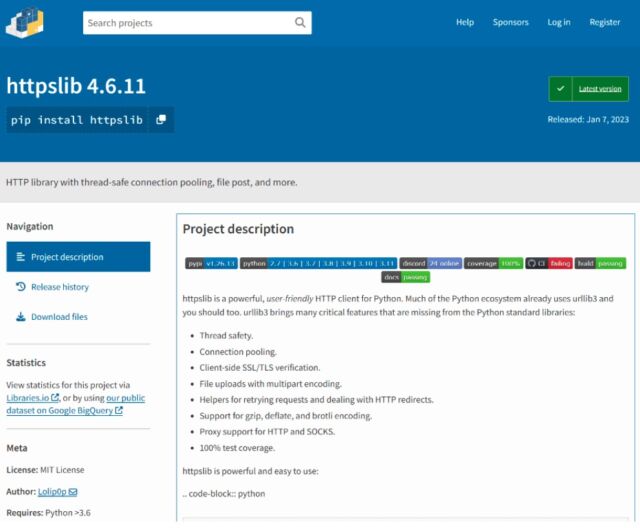

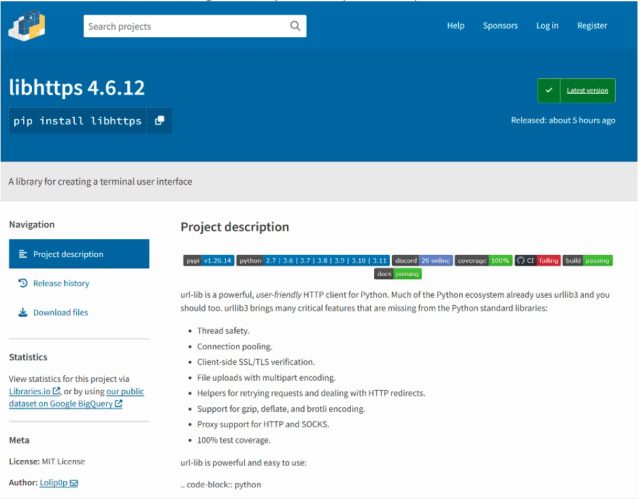

هذه المرة ، كان المستودع هو PyPI ، اختصارًا لمؤشر حزمة Python ، وهو مستودع البرامج الرسمي للغة برمجة Python. في وقت سابق من هذا الشهر ، قام مساهم يحمل اسم المستخدم Lolip0p بتحميل ثلاث حزم إلى PyPI بعنوان: colorlib و httpslib و libhttps. كان المساهم حريصًا على إخفاء الثلاثة كحزم شرعية ، في هذه الحالة ، كمكتبات لإنشاء واجهة مستخدم طرفية وتجميع اتصال آمن بمؤشر الترابط. تم الإعلان عن الحزم الثلاث على أنها توفر سهولة استخدام كاملة الميزات.

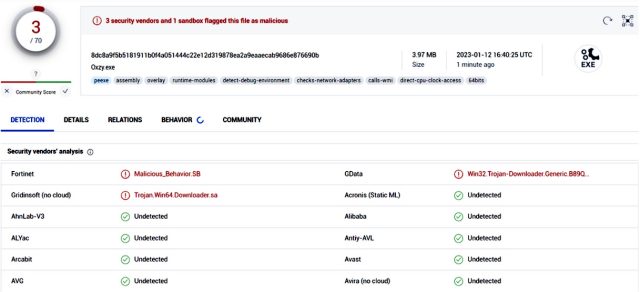

قال باحثون من شركة Fortinet للأمن إن جميع الحزم الثلاث كانت ضارة ، وأن نص setup.py الخاص بها كان متطابقًا. فتحت الملفات نافذة Powershell وقمت بتنزيل ملف ضار ، يسمى Oxzy.exe ، والذي تم اكتشافه في وقت الاكتشاف من قبل ثلاثة فقط من موفري برامج مكافحة البرامج الضارة.

عكس المختبرات

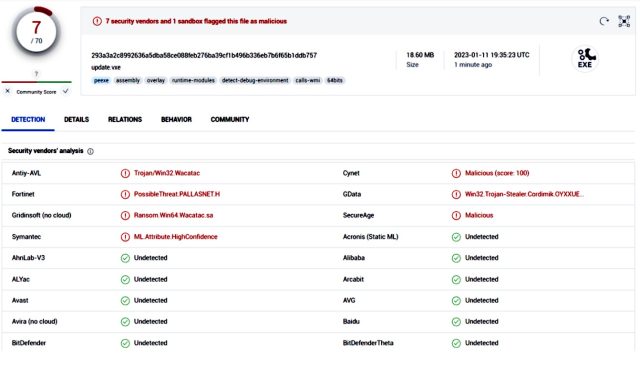

قام Oxzy.exe بدوره بتنزيل ملف ضار ثان بعنوان Update.exe ، تم اكتشافه بواسطة سبعة محركات فقط لمكافحة البرامج الضارة.

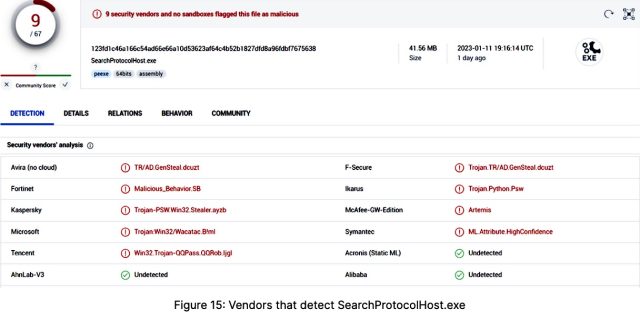

الملف الأخير الذي تم إسقاطه كان اسمه SearchProtocolHost.exe ، والذي تم اكتشافه بواسطة تسعة محركات.

أحد هذه المحركات كان Microsoft’s Defender. كان الوصف Wacatac.b! ml ، قطعة من البرامج الضارة قالت Microsoft “يمكنها تنفيذ عدد من الإجراءات التي يختارها المتسلل الضار على جهاز الكمبيوتر الخاص بك.” أظهر تحليل من Trend Micro أن حصان طروادة موجود منذ عام 2019 على الأقل ، عندما كان ينتشر من خلال البرامج المقرصنة المتاحة عبر الإنترنت.

أصبحت المستودعات مفتوحة المصدر مثل PyPI و NPM تستخدم بشكل متزايد كمتجهات لتثبيت البرامج الضارة من خلال هجمات سلسلة التوريد ، والتي تنشر البرامج الضارة في مصدر مشروع شرعي. من 2018 إلى 2021 ، نما هذا النوع من الهجمات على NPM أربعة أضعاف تقريبًا وحوالي خمسة أضعاف على PyPI ، وفقًا لشركة الأمن ReversingLabs. من يناير إلى أكتوبر من العام الماضي ، تم تحميل 1493 حزمة ضارة إلى PyPI وتم تحميل 6977 حزمة ضارة إلى NPM.

في سبتمبر الماضي ، تصاعدت هجمات سلسلة توريد PyPI. أطلق أحد الفاعلين تهديدًا لهجوم تصيد بيانات الاعتماد على المساهمين في PyPI ، وعند نجاحه ، استخدم الوصول إلى الحسابات المخترقة لنشر البرامج الضارة التي تشكل أحدث إصدار لمشاريع مشروعة مرتبطة بالحساب. وشملت المشاريع المشروعة Exotel و Spam. على عكس الحزم الخبيثة التي استخدمت أسماء بدت مشابهة لمشاريع معروفة ، تمكنت هذه الهجمات من تسميم المصدر الرسمي لمشروع تم استخدامه لسنوات. الفاعل الذي يقف وراء الهجمات موجود منذ عام 2021 على الأقل.

كتب باحثو ريفيرسينج لابز في منشور يوثق أحدث الهجمات: “يجب دائمًا على مستخدمي بايثون بذل العناية الواجبة قبل تنزيل أي حزم وتشغيلها ، خاصةً من المؤلفين الجدد”. “وكما يمكن أن نرى ، فإن نشر أكثر من حزمة واحدة في فترة زمنية قصيرة لا يشير إلى أن المؤلف موثوق.”

يجب تطبيق نفس النصيحة على NPM و RubyGems وكل مستودعات أخرى مفتوحة المصدر تقريبًا.