أوريك لوسون | GettyImages

في العام الماضي ، ظهر مصطلح جديد يصف عملية احتيال عبر الإنترنت تجتاح ملايين ، إن لم يكن مليارات ، من الدولارات سنويًا. يطلق عليه اسم “ذبح الخنازير” ، وحتى الآن تنخدع شركة آبل بالمشاركة.

قال باحثون من شركة الأمن سوفوس ، يوم الأربعاء ، إنهم اكتشفوا تطبيقين متاحين في متجر التطبيقات يشكلان جزءًا من شبكة معقدة من الأدوات المستخدمة لخداع الأشخاص لوضع مبالغ كبيرة في عمليات احتيال استثمارية مزيفة. تم تحويل واحد على الأقل من هذه التطبيقات أيضًا إلى Google Play ، ولكن هذا السوق مشهور بعدد التطبيقات الضارة التي تتجاوز فحص Google. قالت Sophos إن هذه هي المرة الأولى التي ترى فيها مثل هذه التطبيقات في متجر التطبيقات ، وأن التطبيق السابق الذي تم تحديده في هذه الأنواع من عمليات الاحتيال كان تطبيقًا مشروعًا تم استغلاله لاحقًا من قبل جهات سيئة.

يعتمد ذبح الخنازير على مجموعة غنية من التطبيقات والمواقع الإلكترونية ومضيفي الويب والبشر – في بعض الحالات ضحايا الاعتداء على البشر – لبناء الثقة بعلامة على مدى أسابيع أو أشهر ، غالبًا تحت ستار مصلحة عاطفية أو مستشار مالي ، أو مستثمر ناجح. في النهاية ، ستتحول المناقشة عبر الإنترنت إلى الاستثمارات ، التي عادةً ما تتضمن العملة المشفرة ، والتي يدعي المحتال أنه حصل منها على مبالغ ضخمة من المال. ثم يدعو المحتال الضحية للمشاركة.

بمجرد إيداع علامة تجارية للأموال ، سيسمح لها المحتالون في البداية بإجراء عمليات سحب. يقوم المحتالون في النهاية بإغلاق الحساب ويدعون أنهم بحاجة إلى إيداع ما يصل إلى 20 في المائة من رصيدهم لاستعادته. حتى عندما يتم دفع الإيداع ، لا يتم إرجاع الأموال ، ويبتكر المحتالون أسبابًا جديدة تدفع الضحية إلى إرسال المزيد من الأموال. مصطلح ذبح الخنازير مشتق من مزارع يقوم بتسمين خنزير قبل أشهر من ذبحه.

إساءة استخدام الثقة في متجر التطبيقات

قالت Sophos إنها عثرت مؤخرًا على قائمتين لنظام iOS في متجر التطبيقات تم استخدامهما لـ CryptoRom ، وهو نوع من ذبح الخنازير يستخدم مبادرات رومانسية لبناء ثقة ضحاياه. الأول كان يسمى Ace Pro وادعى أنه تطبيق لمسح رموز QR.

كان التطبيق الثاني هو MBM_BitScan ، والذي وصف نفسه بأنه متتبع بيانات في الوقت الحقيقي للعملات المشفرة. قام أحد الضحايا الذي تعقبه سوفوس بإلقاء حوالي 4000 دولار في التطبيق قبل أن يدرك أنه مزيف.

تشتهر Apple بسمعتها – المضمونة أو غير ذلك – لتصفية التطبيقات الضارة قبل أن ينتهي بها الأمر في متجر التطبيقات. إلى جانب الملفات الشخصية المزيفة المفصلة على الإنترنت والخلفيات المفصلة التي يستخدمها المحتالون لجذب الضحايا ، فإن وجود التطبيقات في متجر التطبيقات جعل الحيلة أكثر إقناعًا.

كتب باحثو سوفوس: “إذا تمكن المجرمون من تجاوز هذه الفحوصات ، فإنهم لديهم القدرة على الوصول إلى ملايين الأجهزة”. “هذا ما يجعل الأمر أكثر خطورة على ضحايا CryptoRom ، حيث من المرجح أن تثق معظم هذه الأهداف بالمصدر إذا جاء من متجر تطبيقات Apple الرسمي.”

لم يرد ممثلو Apple على رسالة بريد إلكتروني تطلب إجراء مقابلة لهذه القصة. رفضت Google PR أيضًا إجراء مقابلة لكنها قالت في رسالة بريد إلكتروني إن الشركة أزالت التطبيق بعد تلقي تنبيه من Sophos.

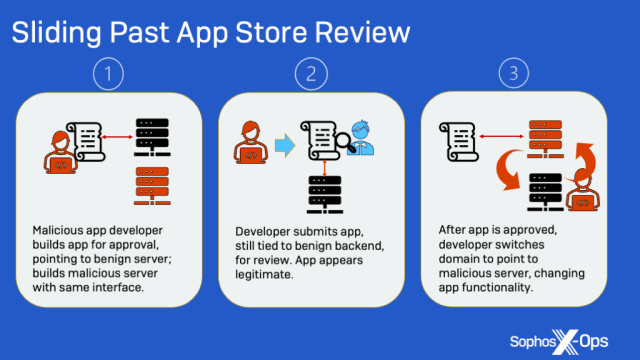

تحايل Ace Pro و MBM_BitScan على عملية فحص Apple باستخدام المحتوى البعيد الذي تم تنزيله من عناوين الويب المشفرة لتقديم وظائفها الضارة. عندما كانت Apple تراجع التطبيقات ، من المحتمل أن المواقع قدمت محتوى حميدًا. في النهاية ، تغير ذلك.

بدأ Ace Pro ، على سبيل المثال ، في إرسال طلب إلى بقية النطاق. بيتزا[.]net ، والتي من شأنها أن تستجيب بعد ذلك بمحتوى من acedealex[.]xyz ، والتي ستوفر واجهة تداول مزيفة. وصل MBN_BitScan إلى خادم تستضيفه أمازون ، والذي بدوره دعا إلى flyerbit8[.]com ، وهو مجال مصمم ليبدو مثل bitFlyer لخدمة Bitcoin الشرعية.

بدت العملية كما يلي:

أعطت الواجهة المزيفة مظهرًا يسمح للمستخدمين بإيداع الأموال وسحبها وتلبية طلبات خدمة العملاء في الوقت الفعلي. لبدء الضحايا ، طلب المحتالون منهم تحويل الأموال إلى منصة Binance ، ومن هناك ، من Binance إلى التطبيق المزيف.

واجهة تداول مزيفة مقدمة من MBM_BitScan.