أوريك لوسون | GettyImages

الآن ، ربما سمعت عن أداة تكسير كلمات مرور جديدة تستند إلى AI يمكنها اختراق كلمة المرور الخاصة بك في ثوانٍ باستخدام الذكاء الاصطناعي بدلاً من الأساليب التقليدية. وصفته بعض المنافذ بأنه “مرعب” و “مقلق” و “مقلق” و “ذكي”. لقد تراجعت المنشورات الأخرى عن نفسها للإبلاغ عن أن الأداة يمكنها اختراق أي كلمة مرور بما يصل إلى سبعة أحرف – حتى لو كانت تحتوي على رموز وأرقام – في أقل من ست دقائق.

كما هو الحال مع العديد من الأشياء المتعلقة بالذكاء الاصطناعي ، يتم تقديم المطالبات بجزء كبير من الدخان والمرايا. PassGAN ، كما يطلق على الأداة ، لا تؤدي أفضل من طرق التكسير التقليدية. باختصار ، أي شيء يمكن لـ PassGAN القيام به ، فهذه الأدوات المجربة والحقيقية تعمل بشكل جيد أو أفضل. ومثل العديد من أدوات التحقق من كلمات المرور التي لا تعتمد على الذكاء الاصطناعي ، فقد تم انتقاد Ars في الماضي – على سبيل المثال ، هنا ، هنا ، وهنا – استخلص الباحثون وراء PassGAN نصائح بشأن كلمة المرور من تجربتهم التي تقوض الأمان الحقيقي.

تعليم آلة للتصدع

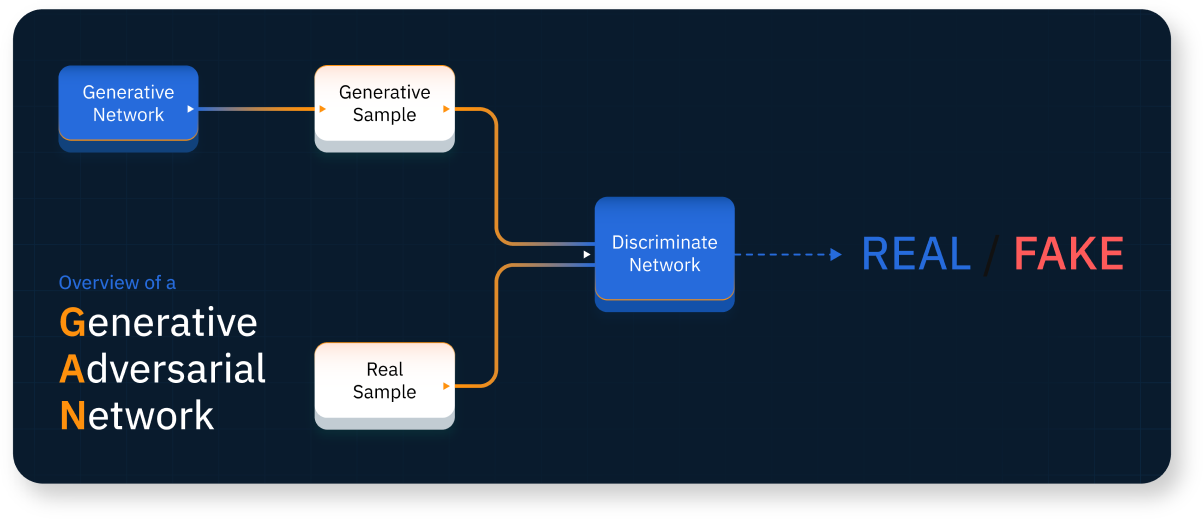

PassGAN عبارة عن مجموعة مختصرة من الكلمتين “كلمة المرور” و “شبكات الخصومة التوليدية”. PassGAN هو نهج ظهر لأول مرة في عام 2017. يستخدم خوارزميات التعلم الآلي التي تعمل على شبكة عصبية بدلاً من الأساليب التقليدية التي ابتكرها البشر. تنشئ شبكات GAN هذه تخمينات لكلمات المرور بعد التعلم الذاتي لتوزيع كلمات المرور عن طريق معالجة الغنائم التي حدثت في الخروقات السابقة في العالم الحقيقي. تُستخدم هذه التخمينات في الهجمات غير المتصلة بالإنترنت التي أصبحت ممكنة عندما تتسرب قاعدة بيانات تجزئة كلمة المرور نتيجة لخرق أمني.

نظرة عامة على شبكة الخصومة التوليدية.

يستخدم التخمين التقليدي لكلمات المرور قوائم الكلمات التي ترقيم بالمليارات المأخوذة من الانتهاكات السابقة. ثم تقوم تطبيقات اختراق كلمات المرور الشائعة مثل Hashcat و John the Ripper بتطبيق “قواعد التغيير” على هذه القوائم لتمكين التباينات أثناء التنقل.

عندما تظهر كلمة مثل “password” في قائمة الكلمات ، على سبيل المثال ، فإن قواعد التغيير تحولها إلى أشكال مختلفة مثل “Password” أو “p @ ssw0rd” على الرغم من أنها لا تظهر مباشرة في قائمة الكلمات. تتضمن أمثلة كلمات المرور الواقعية التي تم اختراقها باستخدام mangling: “Coneyisland9 /” ، “momof3g8kids” ، “Oscar + emmy2” “k1araj0hns0n ،” “Sh1a-labe0uf ،” “Apr! l221973” ، “Qbesancon321 ،” “DG091101٪” “@ Yourmom69” و “ilovetofunot” و “windermere2313” و “tmdmmj17” و “BandGeek2014.” في حين أن كلمات المرور هذه قد تبدو طويلة ومعقدة بشكل كافٍ ، فإن القواعد المشوهة تجعل تخمينها أمرًا في غاية السهولة.

تعمل هذه القواعد والقوائم على مجموعات متخصصة في الحوسبة المتوازية ، مما يعني أنها يمكن أن تؤدي مهامًا متكررة مثل إخراج أعداد كبيرة من تخمينات كلمات المرور بشكل أسرع بكثير من وحدات المعالجة المركزية. عند استخدام خوارزميات غير مناسبة ، يمكن لأجهزة التكسير هذه تحويل كلمة نص عادي مثل “كلمة المرور” إلى تجزئة مثل “5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8” بلايين المرات كل ثانية.

هناك طريقة أخرى تجعل قوائم الكلمات أكثر قوة تُعرف باسم هجوم التجميع. كما يوحي اسمه ، يجمع هذا الهجوم كلمتين أو أكثر في القائمة. في تمرين عام 2013 ، تمكن خبير تكسير كلمات المرور Jens Steube من استعادة كلمة المرور “momof3g8kids” لأنه كان لديه بالفعل “momof3g” و “8kids” في قوائمه.

يعتمد اختراق كلمة المرور أيضًا على تقنية تسمى القوة الغاشمة ، والتي ، على الرغم من إساءة استخدامها كمصطلح عام للتكسير ، تختلف اختلافًا واضحًا عن التشققات التي تستخدم كلمات من قائمة. بدلاً من ذلك ، يحاول التكسير بالقوة الغاشمة كل تركيبة ممكنة لكلمة مرور بطول معين. بالنسبة لكلمة مرور تصل إلى ستة أحرف ، فإنها تبدأ بتخمين “a” وتمتد عبر كل سلسلة ممكنة حتى تصل إلى “/////.”

عدد المجموعات الممكنة لكلمات المرور المكونة من ستة أحرف أو أقل صغير بما يكفي لإكماله في ثوانٍ لأنواع خوارزميات التجزئة الأضعف التي يبدو أن أبطال الأمن المنزلي يتصورونها في كتابة PassGAN الخاصة بهم.