GettyImages

اكتشف الباحثون سابقًا برامج ضارة غير معروفة لنظام التشغيل Mac تصيب تبادل العملات المشفرة. يحتوي على مجموعة كاملة من القدرات ، بما في ذلك القدرة على سرقة البيانات الخاصة وتنزيل وتنفيذ ملفات ضارة جديدة.

البرنامج الضار ، الذي يطلق عليه JokerSpy ، مكتوب بلغة برمجة Python ويستخدم أداة مفتوحة المصدر تُعرف باسم SwiftBelt ، وهي مصممة لمتخصصي الأمن الشرعيين لاختبار شبكاتهم بحثًا عن نقاط الضعف. ظهر JokerSpy لأول مرة في وقت سابق من هذا الشهر في هذا المنشور من شركة الأمن Bitdefender. قال باحثون من الشركة إنهم حددوا مكونات Windows و Linux ، مما يشير إلى وجود إصدارات لتلك الأنظمة الأساسية أيضًا.

بعد خمسة أيام ، أفاد باحثون من شركة Elastic الأمنية أن أداة حماية نقطة النهاية التشخيصية التي يبيعونها قد اكتشفت xcc ، وهو ملف ثنائي يمثل جزءًا من JokerSpy. لم يتعرف Elastic على الضحية سوى القول بأنه كان “بورصة عملات مشفرة يابانية بارزة”.

بمجرد تنفيذ xcc ، حاول ممثل التهديد غير المعروف تجاوز ما يسمى بحماية TCC في macOS التي تتطلب إذنًا صريحًا من المستخدم قبل أن يتمكن التطبيق من الوصول إلى محرك الأقراص الثابتة في Mac وجهات الاتصال والموارد الحساسة الأخرى أو تسجيل شاشته.

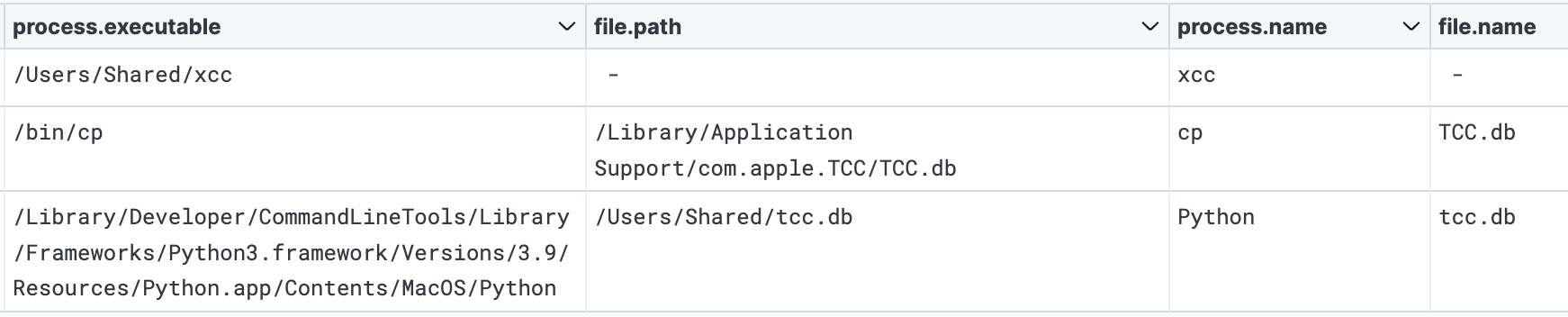

من خلال استبدال قاعدة بيانات TCC الحالية بقاعدة بياناتهم الخاصة ، كان من المحتمل أن يحاول ممثلو التهديد قمع التنبيهات التي قد تظهر بطريقة أخرى عند تشغيل JokerSpy. في الهجمات السابقة ، كان المهاجمون قادرين على تجاوز حماية TCC من خلال استغلال نقاط الضعف فيها. أظهر الباحثون أيضًا هجمات كانت قادرة على فعل الشيء نفسه.

يقوم ممثل التهديد بإنشاء / تعديل ونقل قاعدة بيانات TCC ، ثم تنفيذ xcc.

المرن

يتحقق ملف xcc القابل للتنفيذ من أذونات TCC ويحدد أيضًا التطبيق الذي يتفاعل معه المستخدم حاليًا. ثم يقوم بتنزيل وتثبيت sh.py ، المحرك الرئيسي لبرنامج JokerSpy الضار. يحتوي على إمكانيات الباب الخلفي المعتادة ، بما في ذلك:

| يأمر | وصف |

|---|---|

| كورونا | أوقفوا إعدام الباب الخلفي |

| ل | ضع قائمة بملفات المسار المتوفرة كمعامل |

| ج | تنفيذ وإرجاع إخراج أمر shell |

| قرص مضغوط | تغيير الدليل والعودة إلى المسار الجديد |

| xs | قم بتنفيذ كود Python المعطى كمعامل في السياق الحالي |

| xsi | قم بفك تشفير رمز Python المشفر باستخدام Base64 المعطى كمعامل ، وقم بتجميعه ، ثم قم بتنفيذه |

| ص | إزالة ملف أو دليل من النظام |

| ه | قم بتنفيذ ملف من النظام مع أو بدون معلمة |

| ش | تحميل ملف إلى النظام المصاب |

| د | تنزيل ملف من النظام المصاب |

| ز | احصل على التكوين الحالي للبرامج الضارة المخزنة في ملف التكوين |

| ث | تجاوز ملف تكوين البرامج الضارة بقيم جديدة |

كتب باحثون من شركة Intego للأمن في macOS يوم الجمعة: “بمجرد اختراق نظام وإصابته ببرامج ضارة مثل JokerSpy ، يتمتع المهاجم بفعالية بدرجة كبيرة من التحكم في النظام”. “باستخدام باب خلفي ، يمكن للمهاجمين تثبيت مكونات إضافية في الخلفية ويمكنهم تشغيل المزيد من عمليات الاستغلال ومراقبة سلوك المستخدمين وسرقة بيانات اعتماد تسجيل الدخول أو محافظ العملة المشفرة والمزيد.”

لا يزال الباحثون غير متأكدين من كيفية تثبيت JokerSpy. قال باحثون مرنون إنهم “يعتقدون بقوة أن الوصول الأولي لهذه البرامج الضارة كان مكونًا إضافيًا خبيثًا أو مستترًا أو تبعية لطرف ثالث وفرت وصول ممثل التهديد.” تتوافق هذه النظرية مع ملاحظات الباحثين في Bitdefender الذين ربطوا مجالًا ثابتًا موجودًا في نسخة من sh.py backdoor إلى a. سلسلة التغريدات حول قارئ أكواد macOS QR مصاب والذي تبين أنه يحتوي على تبعية ضارة. وقالت Elastic أيضًا إن الفاعل الذي قام بالتهديد الذي لاحظوه لديه بالفعل “وصول موجود” إلى بورصة العملات المشفرة اليابانية.

تسرد المنشورات المرتبطة أعلاه مجموعة متنوعة من المؤشرات التي يمكن للأشخاص استخدامها لتحديد ما إذا كان قد تم استهدافهم باستخدام JokerSpy. إلى جانب تجزئات التشفير لعينات مختلفة من xcc و sh.py ، تشمل المؤشرات الاتصال بالمجالات في git-hub[.]أنا والتطبيق. إنفور ماركت[.]غزاله. بينما لم يتم اكتشاف JokerSpy من قبل الغالبية العظمى من محركات مكافحة الفيروسات عندما ظهرت البرامج الضارة لأول مرة ، فإن مجموعة أكبر بكثير من المحركات قادرة على التعرف عليها الآن. بينما لا يوجد تأكيد على وجود إصدارات Windows أو Linux من JokerSpy ، يجب أن يدرك الناس أن هذا احتمال واضح.