اكتشف الباحثون جزءًا ذكيًا من البرامج الضارة التي تقوم بسرِّب البيانات خلسة وتنفذ تعليمات برمجية ضارة من أنظمة Windows عن طريق إساءة استخدام ميزة في Microsoft Internet Information Services (IIS).

IIS هو خادم ويب للأغراض العامة يعمل على أجهزة Windows. كخادم ويب ، فإنه يقبل الطلبات من العملاء البعيدين ويعيد الاستجابة المناسبة. في يوليو 2021 ، قالت شركة Netcraft لاستخبارات الشبكة إن هناك 51.6 مليون نسخة من IIS منتشرة عبر 13.5 مليون نطاق فريد.

يقدم IIS ميزة تسمى التخزين المؤقت لحدث الطلب الفاشل الذي يجمع المقاييس والبيانات الأخرى حول طلبات الويب الواردة من العملاء البعيدين. تعد عناوين IP الخاصة بالعميل والمنافذ ورؤوس HTTP مع ملفات تعريف الارتباط مثالين على البيانات التي يمكن جمعها. يساعد FREB المسؤولين في استكشاف أخطاء طلبات الويب الفاشلة وإصلاحها عن طريق استرداد الطلبات التي تفي بمعايير معينة من المخزن المؤقت وكتابتها على القرص. يمكن أن تساعد الآلية في تحديد سبب أخطاء 401 أو 404 أو عزل سبب الطلبات المتوقفة أو التي تم إحباطها.

اكتشف المتسللون الإجراميون كيفية إساءة استخدام ميزة FREB هذه لتهريب التعليمات البرمجية الضارة وتنفيذها في المناطق المحمية لشبكة تم اختراقها بالفعل. يمكن للقراصنة أيضًا استخدام FREB لسحب البيانات من نفس المناطق المحمية. نظرًا لأن التقنية تتماشى مع طلبات eeb المشروعة ، فإنها توفر طريقة خفية لمزيد من الاختراق في الشبكة المخترقة.

أطلق باحثون من شركة Symantec على البرنامج الخبيث بعد الاستغلال الذي يجعل هذا الأمر ممكنًا اسم Frebniis ، والذين أبلغوا عن استخدامه يوم الخميس. يضمن Frebniis أولاً تمكين FREB ثم يختطف تنفيذه عن طريق حقن رمز ضار في ذاكرة عملية IIS والتسبب في تشغيله. بمجرد وضع الشفرة في مكانها ، يمكن لـ Frebniis فحص جميع طلبات HTTP التي يتلقاها خادم IIS.

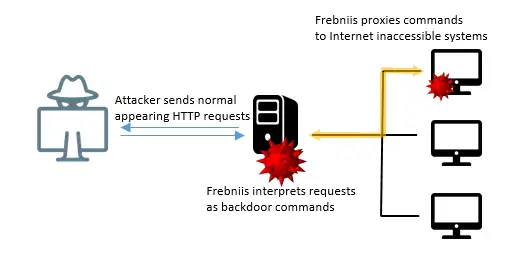

كتب باحثو Symantec: “من خلال اختطاف وتعديل رمز خادم الويب IIS ، يكون Frebniis قادرًا على اعتراض التدفق المنتظم لمعالجة طلبات HTTP والبحث عن طلبات HTTP المنسقة بشكل خاص”. تسمح هذه الطلبات بتنفيذ التعليمات البرمجية عن بُعد والوكلاء للأنظمة الداخلية بطريقة خفية. لن يتم تشغيل أي ملفات أو عمليات مشبوهة على النظام ، مما يجعل Frebniis نوعًا فريدًا ونادرًا نسبيًا من باب خلفي HTTP يمكن رؤيته في البرية “.

قبل أن يعمل Frebniis ، يجب على المهاجم أولاً اختراق نظام Windows الذي يقوم بتشغيل خادم IIS. لا يزال يتعين على باحثي سيمانتيك تحديد كيفية قيام فريبنييس بذلك.

يحلل Frebniis جميع طلبات HTTP POST التي تستدعي ملفات logon.aspx أو default.aspx ، والتي تُستخدم لإنشاء صفحات تسجيل الدخول وخدمة صفحات الويب الافتراضية ، على التوالي. يمكن للمهاجمين تهريب الطلبات إلى خادم مصاب عن طريق إرسال أحد هذه الطلبات وإضافة كلمة المرور “7ux4398!” كمعامل. بمجرد تلقي مثل هذا الطلب ، يقوم فريبنييس بفك تشفير وتنفيذ الكود الصافي الذي يتحكم في وظائف الباب الخلفي الرئيسية. لجعل العملية أكثر سرية ، لا يسقط الكود أي ملفات على القرص.

يخدم كود .NET غرضين. أولاً ، يوفر وكيلاً يسمح للمهاجمين باستخدام خادم IIS المخترق للتفاعل أو الاتصال بالموارد الداخلية التي قد يتعذر الوصول إليها من الإنترنت. يوضح الجدول التالي الأوامر التي تمت برمجتها لتنفيذها:

| يأمر | اسم وظيفة | معامل | وصف |

|---|---|---|---|

| 1 | CreateConnect | استضافة الميناء | الاتصال بنظام بعيد للوكلاء ، وإرجاع UUID يمثل النظام البعيد |

| 2 | ReadScoket | Uuid | اقرأ سلسلة Base64 من نظام بعيد |

| 3 | يكتب | Uuid ، سلسلة Base64 | اكتب سلسلة Base64 لنظام بعيد |

| 4 | إغلاق | Uuid | أغلق الاتصال |

الغرض الثاني من رمز .Net هو السماح بالتنفيذ عن بُعد للتعليمات البرمجية التي يوفرها المهاجم على خادم IIS. بإرسال طلب إلى ملف logon.aspx أو default.aspx الذي يتضمن رمزًا مكتوبًا بلغة C # ، سيقوم Frebniis تلقائيًا بفك تشفيره وتنفيذه في الذاكرة. مرة أخرى ، من خلال تنفيذ الشفرة مباشرة في الذاكرة ، يصعب اكتشاف الباب الخلفي.

رسم تخطيطي يوضح كيفية استخدام فريبنييس.

سيمانتيك

ليس من الواضح مدى انتشار استخدام Frebniis في الوقت الحالي. يوفر المنشور اثنين من تجزئات الملفات المرتبطة بالباب الخلفي ولكنه لا يشرح كيفية البحث في نظام لمعرفة ما إذا كانا موجودين.