تلقى MOVEit ، برنامج نقل الملفات الذي تم استغلاله في الأسابيع الأخيرة في واحدة من أكبر الهجمات الإلكترونية على الإطلاق ، تحديثًا أمنيًا آخر يعمل على إصلاح ثغرة أمنية خطيرة يمكن استغلالها لمنح المتسللين الوصول إلى كميات هائلة من البيانات الحساسة.

يوم الخميس ، نشرت شركة Progress Software لشركة MOVEit نشرة أمنية تضمنت إصلاحات لثلاث ثغرات أمنية تم اكتشافها حديثًا في تطبيق نقل الملفات. أخطرها ، الذي تم تتبعه كـ CVE-2023-36934 ، يسمح للمهاجم غير المصدق بالوصول غير المصرح به إلى قاعدة بيانات التطبيق. ينبع هذا الخطأ من ثغرة أمنية تسمح بحقن SQL ، وهي واحدة من أقدم فئات الاستغلال وأكثرها شيوعًا.

تحتوي الثغرة الأمنية على نفس العناصر – وعلى الأرجح نفس العواقب المدمرة المحتملة – التي ظهرت في أواخر مايو عندما بدأ أعضاء نقابة مكافحة جرائم الفدية Clop في استغلالها على نطاق واسع على الشبكات الضعيفة حول العالم. حتى الآن ، أصاب هجوم النادي 229 منظمة ونسكب بيانات أثرت على أكثر من 17 مليون شخص ، وفقًا للإحصاءات التي تتبعها بريت كالو ، المحلل في شركة الأمن Emsisoft. وتشمل الضحايا لويزيانا وأوريغون DMVs ، وإدارة التعليم في مدينة نيويورك ، وشركات الطاقة شنايدر إلكتريك وسيمنز إلكتريك.

لا توجد تقارير معروفة عن الثغرة الأمنية الجديدة التي تتعرض للاستغلال النشط ، ولكن نظرًا لخطورتها وخبرتها السابقة ، فإن برامج التقدم وممارسي الأمان يحثون جميع مستخدمي MOVEit على تثبيتها على الفور. إلى جانب CVE-2023-36934 ، يعمل التحديث الأمني يوم الخميس على تصحيح ثغرتين إضافيتين. تم اكتشاف كل منهم من قبل شركات الأمن HackerOne و Trend Micro.

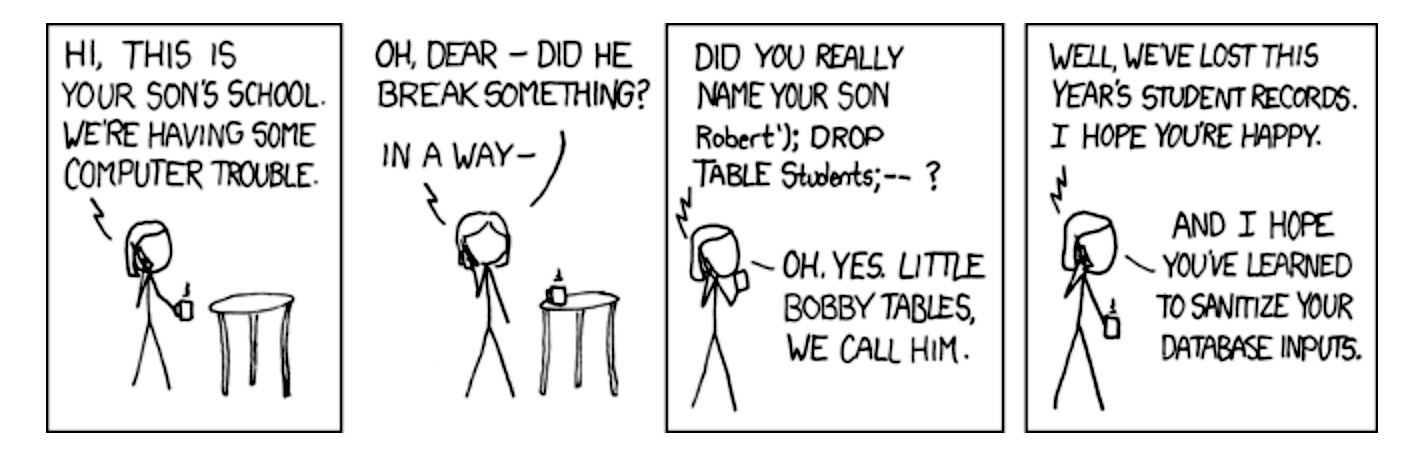

المطورين ، تعرف على Bobby Tables

الشيء الوحيد الذي يجعل CVE-2023-36934 والثغرة الأمنية السابقة التي استغلها Clop بالغة الأهمية هو أنه يمكن استغلالها من قبل الأشخاص عندما لا يتم تسجيل دخولهم إلى النظام الذي يقومون باختراقه. كلاهما ينبع أيضًا من الأخطاء التي تسمح بحقن SQL ، وهي فئة من الثغرات الأمنية لها تاريخ طويل من الإساءة. غالبًا ما يتم اختصاره باسم SQLi ، وينبع من فشل تطبيق ويب في الاستعلام بشكل صحيح عن قواعد البيانات الخلفية. يستخدم بناء جملة SQL الفواصل العليا للإشارة إلى بداية سلسلة البيانات ونهايتها. تسمح الفواصل العليا لمحللي SQL بالتمييز بين سلاسل البيانات وأوامر قاعدة البيانات.

يمكن لتطبيقات الويب المكتوبة بشكل غير صحيح أحيانًا تفسير البيانات المدخلة على أنها أوامر. يمكن للقراصنة استغلال هذه الأخطاء عن طريق إدخال سلاسل تتضمن فواصل عليا أو أحرف خاصة أخرى في حقول الويب التي تتسبب في قيام قواعد البيانات الخلفية بأشياء لم يقصد المطورون القيام بها مطلقًا. شكلت هذه الأنواع من الهجمات الأساس لبعض أكبر التنازلات في التاريخ. إلى جانب فورة Clop الأخيرة ، هناك مثالان بارزان آخران يشملان اختراق عام 2007 لأنظمة دفع Heartland التي سمحت للمتسلل المدان ألبرت غونزاليس بسرقة بيانات 130 مليون بطاقة ائتمان وتسوية 2011 لشركة HBGary.

حقن SQL هو موضوع رسم كاريكاتوري xkcd يعرض Bobby Tables ، وهو طالب اسمه الكامل “Robert”) ؛ إسقاط الطلاب الجدول ؛ -؟ ” (بدون علامتي الاقتباس). عندما يحاول نظام الكمبيوتر بالمدرسة معالجة اسمه ، فإنه يفسر فقط “روبرت” على أنه بيانات ويعالج “DROP TABLE” باعتباره أمر SQL الخطير لحذف البيانات. نتيجة لذلك ، تفقد المدرسة ما يعادل سنة كاملة من السجلات.

الثغرة الثانية التي تم إصلاحها في التحديث الأمني MOVEit يوم الخميس هي أيضًا نتيجة أخطاء SQLi. قالت شركة Progress Software إنها “قد تسمح لمهاجم مصادق عليه بالحصول على وصول غير مصرح به إلى قاعدة بيانات MOVEit Transfer. يمكن للمهاجم إرسال حمولة مصنعة إلى نقطة نهاية تطبيق MOVEit Transfer مما قد يؤدي إلى تعديل محتوى قاعدة بيانات MOVEit والكشف عنه “.

الثغرة الثالثة التي تم إصلاحها ، CVE-2023-36933 ، تسمح للقراصنة بإنهاء تطبيق MOVEit بشكل غير متوقع. تحمل الثغرتان الأخيرتان درجة من الخطورة توصف بأنها عالية.

تؤثر الثغرات الأمنية على العديد من إصدارات MOVEit Transfer ، من 12.0.x إلى 15.0.x. نظرًا للضرر الذي نتج عن استغلال Clop الشامل لثغرة MOVEit السابقة ، يجب تثبيت أحدث التصحيحات في أسرع وقت ممكن. عذرًا ، أيها المشرفون ، ولكن إذا تطلب ذلك العمل في وقت متأخر يوم الجمعة أو خلال عطلة نهاية الأسبوع ، فهذا هو الخيار الأفضل من الاستيقاظ على عالم مليء بالأذى صباح يوم الاثنين.