GettyImages

قال باحثون من عدة شركات أمنية إن قراصنة يعملون نيابة عن حكومة كوريا الشمالية شنوا هجومًا هائلًا على سلسلة التوريد على مستخدمي Windows و macOS لـ 3CX ، وهو عميل سطح مكتب للاتصال الصوتي والفيديو يستخدم على نطاق واسع.

أدى الهجوم إلى اختراق نظام إنشاء البرامج المستخدم لإنشاء وتوزيع إصدارات Windows و macOS من التطبيق ، والتي توفر خدمات VoIP و PBX لـ “أكثر من 600000 عميل” ، بما في ذلك American Express و Mercedes-Benz و Price Waterhouse Cooper. أعطى التحكم في نظام إنشاء البرامج للمهاجمين القدرة على إخفاء البرامج الضارة داخل تطبيقات 3CX التي تم توقيعها رقميًا باستخدام مفتاح التوقيع الرسمي للشركة. نسخة macOS ، وفقًا لخبير أمان macOS باتريك واردل ، تم توثيقها أيضًا من قبل Apple ، مما يشير إلى أن الشركة قامت بتحليل التطبيق ولم تكتشف أي وظائف ضارة.

في طور التكوين منذ عام 2022

قال لوتيم فينكلستين ، مدير استخبارات وأبحاث التهديدات في Check Point Software ، في رسالة بالبريد الإلكتروني: “هذا هجوم سلسلة إمداد كلاسيكي ، مصمم لاستغلال علاقات الثقة بين مؤسسة وأطراف خارجية”. يتضمن ذلك الشراكات مع البائعين أو استخدام برنامج طرف ثالث تعتمد عليه معظم الشركات بطريقة ما. هذا الحادث هو تذكير بمدى أهمية قيامنا بالعناية الواجبة فيما يتعلق بفحص الأشخاص الذين نتعامل معهم “.

قالت شركة الأمن CrowdStrike إن البنية التحتية ومفتاح التشفير المستخدم في الهجوم يتطابقان مع تلك التي شوهدت في حملة 7 مارس التي نفذتها Labyrinth Chollima ، وهو اسم التتبع لممثل تهديد متحالف مع حكومة كوريا الشمالية.

ظهر الهجوم في وقت متأخر من يوم الأربعاء ، عندما بدأت منتجات من شركات أمنية مختلفة في الكشف عن نشاط ضار قادم من ثنائيات موقعة بشكل شرعي لتطبيقات سطح المكتب 3CX. بدأت الاستعدادات للعملية المعقدة في موعد أقصاه فبراير 2022 ، عندما سجل ممثل التهديد مجموعة مترامية الأطراف من المجالات المستخدمة للتواصل مع الأجهزة المصابة. بحلول 22 مارس ، شهدت شركة الأمن Sentinel One ارتفاعًا حادًا في الاكتشافات السلوكية لتطبيق 3CXDesktopApp. في نفس اليوم ، بدأ مستخدمو 3CX خيوط عبر الإنترنت لمناقشة ما يعتقدون أنه اكتشافات إيجابية خاطئة محتملة لـ 3CXDesktopApp من خلال تطبيقات أمان نقطة النهاية الخاصة بهم.

أكد رئيس أمن المعلومات 3CX بيير جوردان أن تطبيق Electron Windows بأرقام الإصدار 18.12.407 و 18.12.416 وإصدارات تطبيق Electron Mac App 18.11.1213 و 18.12.402 و 18.12.407 و 18.12.416 تتضمن أمان ” مشكلة.” وقال إنه تم إدخال الحمولات في مكتبات مجمعة تم تجميعها من خلال Git ، وهو نظام يستخدمه مطورو البرامج لتتبع التغييرات في التطبيقات التي ينتجونها. وأضاف أن العديد من الخوادم التي يتحكم فيها المهاجمون والتي تصل إليها الأجهزة المصابة قد تم إغلاقها بالفعل.

تسمم البئر

يذكرنا الحادث بهجوم سلسلة التوريد الذي تم اكتشافه في ديسمبر 2020 والذي أصاب مستخدمي برنامج إدارة شبكة SolarWinds. عزت الحكومة الأمريكية والعديد من الباحثين الأمنيين الهجوم إلى Cozy Bear ، أحد أسماء التتبع لمجموعة قرصنة يعتقد أنها جزء من جهاز الأمن الفيدرالي الروسي (FSB). كما هو الحال مع 3CX ، قام قراصنة SolarWinds باختراق نظام بناء برامج الشركة واستخدموه لتوزيع تحديث خلفي لما يقرب من 18000 عميل. تلقى حوالي 100 منهم اختراقات متابعة استخدمت الباب الخلفي لتثبيت حمولة المرحلة الثانية. وكان من بين الضحايا شركات التكنولوجيا Malwarebytes و FireEye و Microsoft ؛ 10 وكالات حكومية أمريكية ، بما في ذلك وزارات العدل والتجارة والخزانة والطاقة والأمن الداخلي ، ومراكز الفكر والمنظمات غير الحكومية ، مما يجعل حملة القرصنة من بين الأسوأ في تاريخ الولايات المتحدة الحديث.

يشير التحليل الأولي من Symantec إلى أن المثبتات المخترقة لنظامي التشغيل Windows و Mac تحتوي على إصدارات نظيفة من التطبيق مع جميع وظائفها العادية ، مما يمنع المستخدمين النهائيين من الشك في أي شيء غير صحيح. أضاف المهاجمون حمولة إضافية من خلال تقنية تعرف باسم DLL Sideloading ، والتي تضيف وظائف ضارة ، على حد قول سوفوس.

تم تشفير الحمولة واحتوائها على دفاعات أخرى مصممة لمنع الاكتشاف أو التحليل. قال CrowdStrike إنه يتسبب في إرسال الأجهزة المصابة إلى الخوادم التي يتحكم فيها الممثلون ، واعتمادًا على معايير غير معروفة ، نشر حمولات المرحلة الثانية إلى أهداف معينة. في حالات قليلة ، نفذ المهاجمون “نشاطًا عمليًا باستخدام لوحة المفاتيح” على أجهزة مصابة.

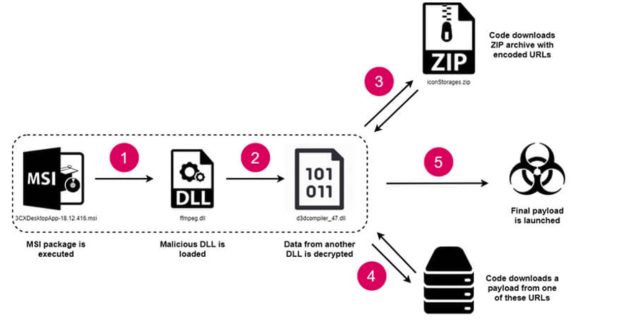

قال باحثون من CheckPoint أنه في حالة إصدارات Windows التي تحتوي على حصان طروادة ، استخدم المهاجمون ملف MSI قابل للتنفيذ موقّعًا بمفتاح 3CX لتحميل ملف ضار باسم ffmmpeg.dll. تم تعديل الملف لقراءة البيانات المشفرة من ملف آخر يسمى d3dcompiler_47.dll. قام هذا الأخير بسحب قائمة مشفرة من عناوين URL التي قام المهاجمون بتخزينها في أرشيف GitHub. ثم استخدم ملف DLL القائمة لتنزيل وتشغيل حمولة نهائية من أحد عناوين URL.

كتب باحثو CheckPoint: “النقطة المهمة حول التواصل مع GitHub هي أن التأخير لمدة أسبوع واحد محدد في الكود قبل أن يحدث طلب GitHub بالفعل”. “بعد الانتهاء من هذه الخطوة أخيرًا ، يتم تنزيل الحمولة النهائية من أحد عناوين URL هذه وتنفيذها.”

قدمت CheckPoint الرسم التوضيحي التالي لسلسلة عدوى Windows:

نقطة تفتيش

يجب على أي مؤسسة تستخدم 3CX أن تبدأ على الفور في تحليل البنية التحتية لشبكتها للبحث عن علامات التسوية. يوصي CrowdStrike بأن يتوقف جميع مستخدمي 3CX مؤقتًا على الأقل عن استخدام البرنامج أثناء انتظار التحقيقات. قدمت Sophos نصًا سيحدد ما إذا كانت الشبكات قد تواصلت مع البنية التحتية للجهات الفاعلة في التهديد. قامت Sophos وشركات أخرى أيضًا بنشر المجالات وتجزئة الملفات ومؤشرات التسوية الأخرى التي يمكن لمستخدمي 3CX استخدامها.