GettyImages

برنامج Microsoft يوم الثلاثاء معروض للبيع في المنتديات عبر الإنترنت مما يسهل على المجرمين نشر حملات التصيد التي تؤدي إلى اختراق الحسابات بنجاح ، حتى عندما تكون محمية بالشكل الأكثر شيوعًا للمصادقة متعددة العوامل.

قال باحثون من فريق Microsoft Threat Intelligence إن مجموعة التصيد الاحتيالي هي المحرك الذي يقوم بتشغيل أكثر من مليون رسالة بريد إلكتروني ضارة كل يوم. يقدم البرنامج ، الذي يُباع بـ 300 دولار للإصدار القياسي و 1000 دولار للمستخدمين المهمين ، مجموعة متنوعة من الميزات المتقدمة لتبسيط نشر حملات التصيد الاحتيالي وزيادة فرصهم في تجاوز دفاعات مكافحة التصيد الاحتيالي.

من أبرز الميزات القدرة المدمجة على تجاوز بعض أشكال المصادقة متعددة العوامل. تُعرف هذه الحماية أيضًا باسم MFA أو المصادقة الثنائية أو 2FA ، وتتطلب هذه الحماية من أصحاب الحسابات إثبات هويتهم ليس فقط بكلمة مرور ولكن أيضًا باستخدام شيء يمتلكونه فقط (مثل مفتاح الأمان أو تطبيق المصادقة) أو شيء هم فقط هم (مثل بصمة الإصبع أو مسح الوجه). أصبح أسلوب العائالت المتعددة MFA دفاعًا رئيسيًا ضد عمليات الاستحواذ على الحساب لأن سرقة كلمة المرور وحدها لا تكفي للمهاجمين للسيطرة.

كعب أخيل MFA: TOTPs

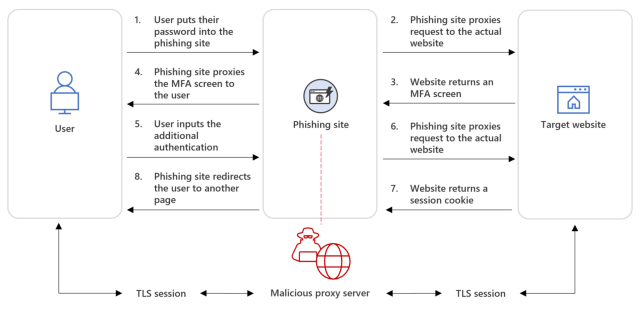

لم تمر فعالية أسلوب العائالت المتعددة (MFA) دون أن يلاحظها أحد من قبل المخادعين. أكدت العديد من الحملات التي ظهرت في الأشهر الأخيرة ضعف أنظمة MFA التي تستخدم TOTPs ، وهي اختصار لكلمات مرور لمرة واحدة قائمة على الوقت ، والتي يتم إنشاؤها بواسطة تطبيقات المصادقة. استهدفت إحدى الحملات التي كشفت عنها Microsoft أكثر من 10000 مؤسسة على مدى 10 أشهر. الآخر اخترق بنجاح شبكة شركة الأمن Twilio. مثل مجموعة التصيد الاحتيالي التي قدمتها مايكروسوفت يوم الثلاثاء ، استخدمت الحملتان أعلاه تقنية تعرف باسم AitM ، وهي اختصار لعبارة الخصم في المنتصف. إنه يعمل عن طريق وضع موقع تصيد بين المستخدم المستهدف والموقع الذي يحاول المستخدم تسجيل الدخول إليه. عندما يقوم المستخدم بإدخال كلمة المرور في الموقع المزيف ، يقوم الموقع المزيف بنقلها إلى الموقع الحقيقي في الوقت الفعلي. إذا استجاب الموقع الحقيقي لمطالبة TOTP ، فإن الموقع المزيف يتلقى المطالبة ويعيدها إلى الهدف ، في الوقت الفعلي أيضًا. عندما يدخل الهدف TOTP في الموقع المزيف ، يرسله الموقع المزيف إلى الموقع الحقيقي.

مايكروسوفت

لضمان إدخال TOTP في غضون المهلة الزمنية (عادةً حوالي 30 ثانية) ، يستخدم المخادعون برامج الروبوت القائمة على Telegram أو برامج المراسلة في الوقت الفعلي الأخرى التي تُدخل بيانات الاعتماد تلقائيًا بسرعة. بمجرد اكتمال العملية ، يرسل الموقع الحقيقي ملف تعريف ارتباط مصادقة إلى الموقع المزيف. مع ذلك ، يكون لدى المخادعين كل ما يحتاجون إليه لتولي الحساب.

في أيار (مايو) الماضي ، بدأت مجموعة إجرامية تتعقبها Microsoft باسم DEV-1101 في الإعلان عن مجموعة تصيد لا تتغلب فقط على MFA استنادًا إلى كلمات المرور لمرة واحدة ولكن أيضًا الدفاعات الآلية الأخرى المستخدمة على نطاق واسع. تقوم إحدى الميزات بإدراج اختبار CAPTCHA في العملية للتأكد من أن المتصفحات التي يديرها الإنسان يمكنها الوصول إلى صفحة التصيد النهائية ولكن الدفاعات الآلية لا يمكنها ذلك. هناك ميزة أخرى تعيد توجيه متصفح الهدف لفترة وجيزة من الرابط الأولي المتضمن في رسالة البريد الإلكتروني المخادعة إلى موقع غير ضار قبل الوصول إلى موقع التصيد. تساعد إعادة التوجيه في التغلب على قوائم الحظر لعناوين URL الضارة المعروفة.

وصفت الإعلانات التي بدأت في الظهور في مايو الماضي المجموعة بأنها تطبيق تصيد مكتوب بلغة NodeJS يوفر إمكانيات وكيل عكسي لـ PHP لتجاوز MFA و CAPTCHA وإعادة التوجيه لتجاوز الدفاعات الأخرى. تروّج الإعلانات لإمكانيات أخرى ، مثل الإعداد التلقائي ومجموعة كبيرة من النماذج المثبتة مسبقًا لمحاكاة خدمات مثل Microsoft Office أو Outlook.

كتب باحثو مايكروسوفت: “هذه السمات تجعل المجموعة جذابة للعديد من الممثلين المختلفين الذين استخدموها باستمرار منذ أن أصبحت متاحة في مايو 2022”. “الفاعلون الذين يستخدمون هذه المجموعة لديهم دوافع واستهدافات مختلفة وقد يستهدفون أي صناعة أو قطاع.”

استمر المنشور في سرد العديد من الإجراءات التي يمكن للعملاء استخدامها لمواجهة إمكانيات التهرب من المجموعة ، بما في ذلك Windows Defender وحلول مكافحة الخداع. لسوء الحظ ، تم إخفاء المنشور على الإجراء الأكثر فاعلية ، وهو MFA استنادًا إلى معيار الصناعة المعروف باسم FIDO2. حتى الآن ، لا توجد هجمات تصيد بيانات اعتماد معروفة تهزم FIDO2 ، مما يجعلها من أكثر العوائق فعالية أمام عمليات الاستحواذ على الحساب.

نجح هجوم التصيد الاحتيالي الذي اخترق شبكة Twilio لأن أحد الموظفين المستهدفين أدخل TOTP أنشأه المصادق في موقع تسجيل الدخول المزيف للمهاجم. فشلت نفس الحملة ضد شبكة توصيل المحتوى Cloudflare لأن الشركة استخدمت MFA المستندة إلى FIDO2.